Эта глава посвящена угрозе массового взлома устройств. Возможно, вам известно, что каждый день ваши компьютеры, Wi-Fi роутеры, мобильные устройства, умная техника в поисках уязвимостей или слабой защиты сканируются хакерами со всего мира.

И в случае обнаружения слабозащищенного или уязвимого устройства они взламывают его и используют для рассылки спама или добычи криптовалют. В худшем случае зашифруют ваши данные и потребуют деньги или совершат со взломанного устройства противоправные действия, вследствие которых правоохранительные органы нагрянут к вам с обыском.

Эта глава будет посвящена массовому взлому устройств – угрозе, актуальной для каждого из нас. Я предлагаю разделить ее на несколько частей: что ломают, зачем ломают, как ломают и как от этого защититься.

Что ломают

На самом деле, ломают все, что могут взломать, вплоть до умных домов. Требование одно – устройство должно иметь доступ в интернет. Особый интерес для хакеров представляют компьютеры, сервера, мобильные устройства и роутеры, так как их легче монетизировать, иными словами, заработать на них деньги.

В первую очередь злоумышленнику интересно автоматически монетизировать взломанные устройства, например, можно взломать и зашифровать ваш компьютер. С высокой долей вероятности на компьютере у вас окажется информация, за расшифровку которой вы будете готовы заплатить. Все действия от сканирования сети до шифрования происходят автоматически, злоумышленнику остается только поддерживать работоспособность системы и выводить полученные от жертв средства.

Взломав вашу умную стиральную машину, не так просто монетизировать ее. С другой стороны, нам известны ботнеты, состоящие из умных вещей: стиральных машин, холодильников, телевизоров, чайников, кофемашин и другой бытовой техники, даже умных игрушек и видеокамер. Подобные ботнеты умеют и слать спам, и проводить DDoS-атаки (кстати, впечатляющей мощности), и майнить биткоины, хотя и сильно уступая взломанным персональным компьютерам.

Самый известный подобный ботнет – Mirai. Этот ботнет участвовал в мощнейшей атаке на эксперта в области безопасности Брайана Кребса, в результате которой его сайт был выведен из строя. Лучшим примером, демонстрирующим мощь ботнета Mirai, является известная атака на крупнейшего DNS-провайдера США 21 октября 2016 года, когда недоступны оказались некоторые сервисы вроде Twitter и Amazon, а по всему восточному побережью Штатов сеть работала с серьезными ограничениями. Да-да, настало то самое время, когда чайники и кофемашины могут атаковать целое государство, пока, правда, в интернете.

Позже Mirai был доработан для майнинга биткоинов на умных устройствах. Хотя эффективность умных устройств для майнинга биткоинов минимальна, она не требует от владельцев особых затрат. Mirai хотя и самый яркий, но далеко не единственный пример, подобным образом функционируют и другие ботнеты, например Hajime.

Зачем ломают

Вымогательство

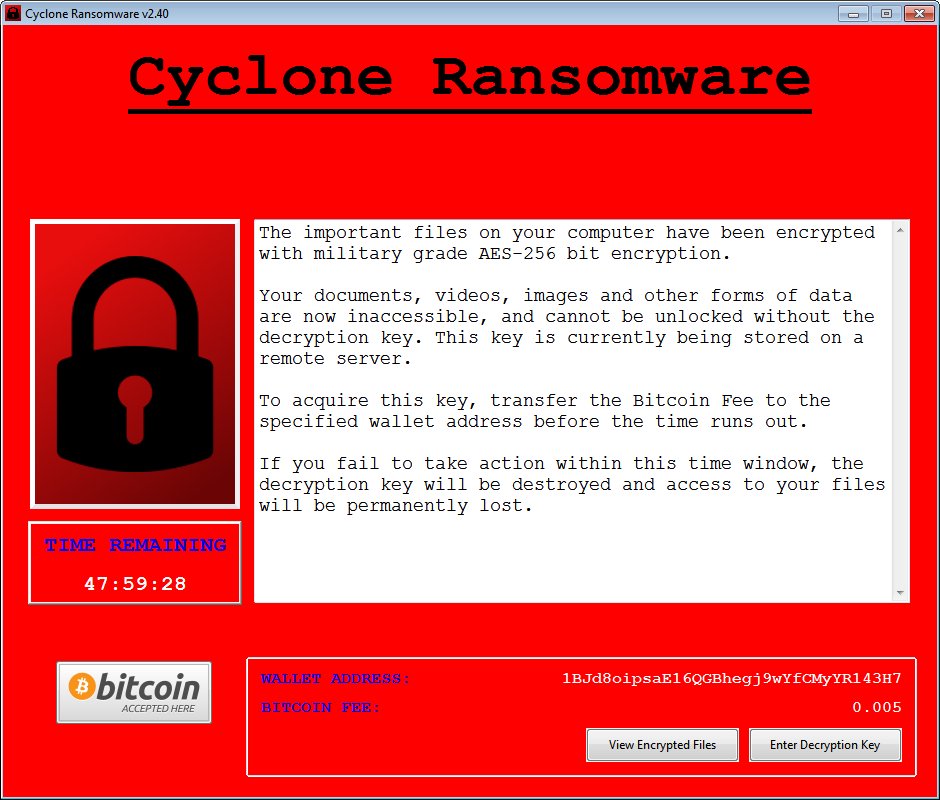

Наверное, самый прибыльный способ монетизации – шифрование содержимого устройств и требование выкупа. Компьютер жертвы взламывается, диски шифруются, ключ шифрования отправляется на сервер злоумышленников, а жертве выдается информация, как оплатить и затем расшифровать свои данные. Вот пример подобного сообщения:

Как правило, для получения ключа требуется заплатить от 300 до 1000 долларов.

Мы подробнее поговорим об этом в главе о вредоносном программном обеспечении, но даже если ваши данные зашифровали, не спешите платить. Например, для ряда шифровальщиков создано программное обеспечение для дешифрования данных без оплаты злоумышленникам. Подобное касается шифровальщиков GandCrab, XData, Bitcryptor и многих других.

Некоторые программы только имитируют шифрование, скрывая файлы и требуя выкуп. Их еще называют фейковыми шифровальщиками, например Fake Cerber. В большинстве случаев при столкновении с фейковыми вымогателями помогает перезагрузка устройства, реже приходится немного покопаться в настройках системы, чтобы получить доступ к скрытым файлам.

Иногда создатели программ-вымогателей просто обманывают жертв: их программы умеют только шифровать без возможности дешифрования файлов. Это вайперы, маскирующиеся под вымогателей. Примером такого вайпера был печально известный Petya, который после шифрования данных требовал выкуп, не имея ни возможности отследить, от кого конкретно пришел платеж, ни расшифровать данные. Petya – это не вымогатель, это хорошо продуманное кибероружие массового поражения, цель которого – уничтожать и выводить из строя. Иногда вымогатель превращается в вайпера вследствие ошибки, так было у шифровальщика AVCrypt, где из-за ошибки разработчиков файлы удалялись бесследно.

Для требования выкупа можно не шифровать файлы и не имитировать их шифрование, иногда жертву пытаются просто запугать, например передачей его личных данных спецслужбам. LeakerLocker – вымогатель для Android-устройств – угрожал отправить персональные фото, SMS, историю звонков, историю браузера по всему списку контактов телефона. На размышление и оплату давалось 72 часа.

Как ни странно, для многих из нас проще потерять данные, нежели допустить, чтобы они были разосланы всем друзьям, коллегам, знакомым, родственникам. Да и требовал LeakerLocker не так много – всего $50.

Майнинг криптовалют

Вероятно, это один из самых безобидных способов монетизации, при котором взломанное устройство просто будет майнить криптовалюту для злоумышленников. Для жертвы это скажется понижением производительности, более быстрым выходом из строя комплектующих устройства из-за постоянной высокой нагрузки и заметным увеличением счетов за электричество. В некоторых странах, где майнинг криптовалют запрещен, это может повлечь проблемы с законом.

DDoS

Если говорить простыми словами, DDoS – это создание большого количества запросов для замедления работы или полного выведения из строя конечной цели. Как правило, целью является сервер, но на самом деле атаку можно провести даже на Wi-Fi роутер, отключив в нужный момент интернет жертве.

Взломанный компьютер по команде злоумышленника начинает массово отправлять запросы, это же делают другие жертвы до тех пор, пока у цели атаки не кончаются ресурсы для их обработки. Параллельно настоящий клиент при попытке подключиться, например для покупки на сайте, или долго ждет обработки своего запроса, или вообще не может подключиться к сайту. И, естественно, клиент уйдет, скорее всего к конкуренту цели атаки, бизнес будет терять клиентов, а вместе с ними и деньги.

Есть две основные модели монетизации DDoS-ботнета. Первая – атаковать коммерческие проекты и требовать деньги. Представьте ситуацию: вы – владелец крупного интернет-магазина, ваш сайт приносит вам деньги, и тут начинается DDoS-атака. Вы начинаете терять деньги, и в этот момент на вас выходит организатор атаки и предлагает сделку: вы платите ему деньги, а он останавливает атаку.

Вариантов у вас три: первый – терять деньги и ждать, пока злоумышленникам надоест, − это определенно не лучший вариант для бизнеса, второй вариант – заплатить деньги сервисам, занимающимся защитой от DDoS, и третий – заплатить злоумышленнику.

При вроде бы очевидном втором варианте – поставить защиту от DDoS, он имеет свои минусы: платить за хорошую защиту придется много и регулярно, настройка защиты при отсутствии специалистов в штате займет время, злоумышленник же готов остановить атаку прямо сейчас за меньшие средства. И многие платят, хотя ничто не мешает злоумышленнику после оплаты продолжить атаку или периодически повторять свои атаки.

Вторая модель монетизации - предоставлять услуги DDoS-ботнета за вознаграждение. Сегодня бизнес-войны все активнее перемещаются в Интернет и DDoS становится грозным оружием для нанесения вреда конкурентам.

Наверное, у вас возник вопрос о последствиях непреднамеренного участия в DDoS-атаке для жертвы. Мне не известны случаи, когда непреднамеренное участие в DDoS-атаке приводило бы к проблемам с законом, а вот проблемы при работе в сети весьма вероятны. Ваш IP-адрес будет добавлен в базы скомпрометированных IP, и сайты будут ограничивать вас, исходя из своей политики.

Например, Google и многие крупные сайты могут требовать ввести капчу, сайты поменьше могут просто запретить вам доступ. Ваш интернет-провайдер может ограничить вам доступ и потребовать устранить проблему. В интернете вы можете найти немало жалоб, связанных с блокировкой интернета за вредоносную активность.

СПАМ

Предполагаю, вы сталкивались со спамом в социальных сетях или мессенджерах, когда ваш взломанный друг начинает отправлять предложения с сомнительными ссылками. Наверное, каждый из вас получал по почте нежелательную рекламу, которая иногда обходит спам-фильтры.

Спам – огромная бизнес-инфраструктура нелегальной рекламы. К услугам спамеров в основном обращаются торговцы нелегальными товарами и товарами так называемой серой категории, например подпольной фармакологией, или создатели финансовых пирамид.

Как правило, это сверхприбыльные бизнесы и они готовы выделять на рекламу значительные средства. Работать с крупными рекламными площадками вроде Google или Facebook им запрещено (хотя и тут есть пути обхода), потому они активно закупают рекламу на сером рынке.

Иногда спам используют для мошенничества, например, взломав аккаунт в социальной сети, начинают переписку с друзьями жертвы, прося срочно дать денег в долг.

Если с ваших аккаунтов начнут рассылать спам, они могут быть заблокированы, да и друзья вам спасибо не скажут, особенно одолжив деньги мошеннику. Если речь идет о почтовом спаме, ваш IP-адрес может попасть в черные списки спамеров, и почта с вашего компьютера будет уходить в папку «Спам» (при отправке с установленного почтового клиента).

Гораздо большие проблемы несет попадание IP-адресов в черные списки спамеров для вашего интернет-провайдера, поэтому он может принять меры вплоть до отключения интернета. Подобные случаи, по крайней мере в России, не редкость.

Сокрытие совершаемых преступлений

Преступникам, совершающим киберпреступления, необходимо скрывать свое подлинное местонахождение, и для этих целей им требуются инструменты: удаленные рабочие столы, VPN, SSH и proxy.

Скомпрометированный компьютер жертвы может быть использован как удаленный рабочий стол, на котором будет запущена программа для совершения преступных действий. Например, кардерам необходимы удаленные столы для игры в покер на краденые деньги с целью дальнейшего их обналичивания.

На взломанном Wi-Fi роутере может быть развернут VPN, через который мошенники будут совершать преступления. Скомпрометированный мобильный телефон может быть использован как proxy.

И вот в этом случае последствия для жертвы куда серьезнее: взломанные устройства могут быть использованы для продажи наркотиков, террористической деятельности, кардинга, мошенничества. Это не обязательно приведет к обыску в доме жертвы или аресту, хотя подобных историй немало, однако жертва рискует попасть в список подозреваемых и в разработку правоохранительных органов.

Совершение компьютерных атак

Для компьютерных атак требуется сканирование сети и, в зависимости от типа атаки, подбор паролей или эксплуатирование уязвимостей. Все это требует ресурсов. Злоумышленникам надо арендовать сервера, платить деньги, сервера будут блокироваться из-за поступающих жалоб, требовать периодического обслуживания... Но есть альтернативный бесплатный вариант: компьютер жертвы может стать звеном в цепи злоумышленников и быть использован для дальнейшего взлома других устройств. Большинство вредоносных программ распространялись именно так: скомпрометированный компьютер заражал другие компьютеры, те в свою очередь третьи.

Это может привести к реальным проблемам, так как в процессе атаки скомпрометированное устройство будет сканировать интернет и искать устройства, на которые можно провести атаку: это могут быть правительственные сервера или, например, сайт ФСБ. Правоохранительные органы обязаны реагировать на данные атаки.

Показ рекламы

Данный способ монетизации, как правило, используется для взломанных роутеров. На скомпрометированном Wi-Fi роутере происходит подмена основного DNS-сервера, и все запросы к сайтам проходят через сервер злоумышленника, где жертве добавляется реклама.

Самый простой вариант подмены – периодическая переадресация на рекламный лендинг, при этом не важно, какой сайт будет введен пользователем. Более сложный вариант предполагает подмену рекламных блоков Google и баннеров на действующих сайтах.

Наверное, вы догадываетесь, что злоумышленники не сильно заботятся об этической стороне предлагаемой рекламы. Вам может предлагаться и установить вредоносное программное обеспечение, и приобрести сомнительные товары, и вложить средства в разного рода мошеннические проекты, например финансовые пирамиды.

Обычно при этом крадутся аккаунты социальных сетей, почты, сайтов знакомств, форумов и иных ресурсов. Мы подробно расскажем вам об атаке с подменой DNS-сервера в главе, посвященной DNS.

Кража аккаунтов

Ваши аккаунты Gmail, Facebook, Twitter, аккаунты на сайтах знакомств – это товар, и его можно продать на черном рынке. Украденные аккаунты в дальнейшем могут быть использованы для рассылки спама, мошенничества и иных противоправных действий.

Кража может происходить при подмене DNS-сервера или через устанавливаемое в систему вредоносное программное обеспечение. Кража аккаунтов редко самоцель, обычно хакеры используют это как дополнительный способ монетизации.

Совершенно иной интерес представляют аккаунты банков и платежных систем, это часто является основной целью многих вредоносных компаний. Украденные аккаунты или обналичиваются хакерами самостоятельно, или продаются на теневых форумах за процент от баланса.

Иногда хакеры не крадут аккаунт, а используют подмену реквизитов. Например, вы копируете биткоин-кошелек друга, куда вы хотите отправить средства; вредоносная программа анализирует ваш буфер обмена и подменяет скопированный кошелек для биткоинов на биткоин-кошелек хакера. Таким образом, скопировав кошелек друга, вы в итоге отправите деньги хакерам и, вероятно, не сразу поймете, как такое произошло.

Бывает, что кошельки подменяются прямо на сайтах, и вы копируете уже измененный кошелек. Подробнее о возможностях вредоносного программного обеспечения мы поговорим в соответствующей главе.

Установки

Это очень простой способ монетизации при котором злоумышленник, взломавший вас, продает другому злоумышленнику установку любой программы на вашем устройстве. Это может быть программа-вымогатель, ратник для удаленного шпионажа, майнер для добычи биткоинов или любая другая программа.

Как ломают

Есть два основных направления атаки: подбор пароля для доступа к устройству (так называемый брутфорс) и эксплуатирование уязвимостей.

Подбор пароля для доступа к устройству

Брут, или подбор пароля, – самый популярный тип атаки в силу своей простоты. Мошеннику достаточно лишь установить готовые программы и запустить атаку. В основном этим занимаются скрипт-кидди – хакеры, не способные ни на что более, кроме использования готовых решений.

Подобная атака отлично работает в случае роутеров, когда пользователи не меняют дефолтный (установленный по умолчанию) пароль или устанавливают очень простой пароль. У хакеров есть базы логинов и паролей по умолчанию для самых разных Wi-Fi роутеров, и они постоянно сканируют сеть в их поиске.

Все IP-адреса сети регулярно сканируют в поиске серверов. Хакеров интересует уязвимость SSH-доступа на серверах, обычно ищут открытый 22 порт (стандартный SSH-порт), проверяют самые популярные логины вроде root, admin, support, user и пароли. Чем большими мощностями обладает злоумышленник, тем больше вариантов он может проверить.

Не думайте, что это вас не касается, вы ведь планируете использовать VPN-сервера, proxy-сервера? Если вы настраиваете VPN или proxy при помощи CrowdShield, программа сама сделает все, не оставив злоумышленникам шансов. Во-первых, будет сменен стандартный SSH-порт на рандомный пятизначный порт. Во-вторых, логин и пароль будут сменены на комбинацию, недоступную для атаки перебором не то что скрипт-кидди, а самим хакерам АНБ.

На сервера, настраиваемые CrowdShield, устанавливается система fail2ban – специализированная система защиты от подбора пароля. После нескольких попыток подобрать пароль IP-адрес атакующего будет заблокирован на некоторое время. При такой многоуровневой защите вы можете забыть об угрозе подбора логина и пароля.

В случае с компьютерами злоумышленники ищут устройства с активированной службой Remote Desktop Protocol (RDP) – удаленный доступ к компьютеру. Обычно порт RDP 3389, но на всякий случай проверяется диапазон от 3350 - 3500, так как администраторы нередко меняют стандартный порт. Естественно, подключение защищено паролем, его обычно и пробуют подобрать. На домашнем компьютере советую отключать RDP, если вы его не используете, если используете – сменить порт и выставить надежный пароль. Мы покажем, как это сделать, когда будем разбирать настройку безопасности операционных систем.

Эксплуатирование уязвимостей

В мае 2017 года произошла крупнейшая за это десятилетие массовая атака на компьютеры под управлением операционной системы Windows. В России были выведены из строя компьютеры тысяч компаний и организаций, включая компьютеры МВД и Мегафон. Последствия везде одни: ценная информация зашифрована, а для дешифрования нужно заплатить 300 USD на биткоин-кошелек.

Обычно подобные заражения происходят через физическое проникновение, например скомпрометированную флешку или письмо с вредоносной программой, но в данном случае ничего подобного не случилось. Компьютеры были просто взломаны, а атака получила название WannaCry.

Уязвимость, использованная хакерами, заключалась в протоколе SMB, который используется для удаленного доступа к сетевым ресурсам, например файлам или принтеру. Злоумышленники сканировали интернет и искали компьютеры с открытым 445 портом, который используется SMB. Далее систему проверяли на наличие уязвимости, известной как EternalBlue, и в случае обнаружения эксплуатировали ее. Информация об EternalBlue была опубликована хакерами The Shadow Brokers, а сама уязвимость, как считается, была обнаружена АНБ.

С роутерами ситуация не лучше, каждый год исследователи находят десятки критических уязвимостей в популярных моделях роутеров. Как только об уязвимости становится известно хакерам, они готовят эксплойт и начинают сканирование сети в поисках уязвимых устройств.

В большинстве случаев жертвами становятся пользователи, не обновившие вовремя свой Wi-Fi роутер. Так происходит со всеми владельцами роутеров MikroTik, не обновляющими свои устройства. На момент написания статьи за ними активно охотился ботнет Hajime.

Но если владельцы роутеров MikroTik хотя бы имеют возможность обновить свои устройства, бывает и так, что разработчик не закрывает уязвимость или выпускает обновления слишком долго. В главе о настройке безопасности Wi-Fi мы поможем вам выбрать безопасный роутер и научим его обновлять.

Подобные уязвимости находятся и для мобильных устройств, и для умной техники, и для веб-камер. К сожалению, эта атака значительно опаснее подбора пароля, о защите мы поговорим в следующей части этой главы.

Как защититься

От подбора пароля

От атаки подбором пароля есть следующие методы защиты:

Смена стандартного логина и пароля на надежную комбинацию. В рамках курса мы будем менять пароли роутеров, пароли доступа по RDP и разберем сам принцип создания надежного пароля и его безопасного хранения. Программа CrowdShield сменит пароли на ваших VPN и proxy-серверах.

Смена порта SSH и RDP. Это исключит большинство попыток подбора пароля, так как сканеры ищут стандартные порты. Менять порт RDP мы вас научим в главе, посвященной удаленным рабочим местам, а порт SSH у ваших VPN и proxy поменяет CrowdShield.

Блокировка при попытке подбора пароля. Мы уже говорили про fail2ban – это эффективное решение, пресекающее целенаправленный подбор пароля. Подобные решения есть и у некоторых Wi-Fi роутеров.

От эксплуатирования уязвимостей

Основное средство защиты от эксплуатирования уязвимостей – своевременное обновление. Мы будем учить вас обновлять все: от Wi-Fi роутеров до прошивок веб-камер. Вам необходимо быть в курсе всех текущих уязвимостей, особенно если они касаются используемых вами устройств.

Помимо обновления, мы проведем комплексную настройку безопасности устройств. Например, закроем доступ из внешней сети к управлению Wi-Fi роутером, отключим RDP и SMB, настроим firewall, тем самым заблокировав потенциально опасные пути атаки.