Интернет стал для нас неотъемлемой частью повседневной жизни, почти все уже прекрасно знают о его возможностях, но далеко не все осведомлены об устройстве сети и угрозах, таящихся в ней. Мы постоянно твердим в этом курсе, что VPN – это фундамент анонимности и безопасности в сети, и сейчас я постараюсь доказать это.

Мне необходимо, чтобы каждый читатель понял устройство интернета и угрозы, которые несет работа в сети без VPN. Только этому вопросу можно было посвятить целую книгу, но ведь вы все равно не прочтете ее, и мне ничего не остается, кроме как постараться изобразить все в нескольких схемах.

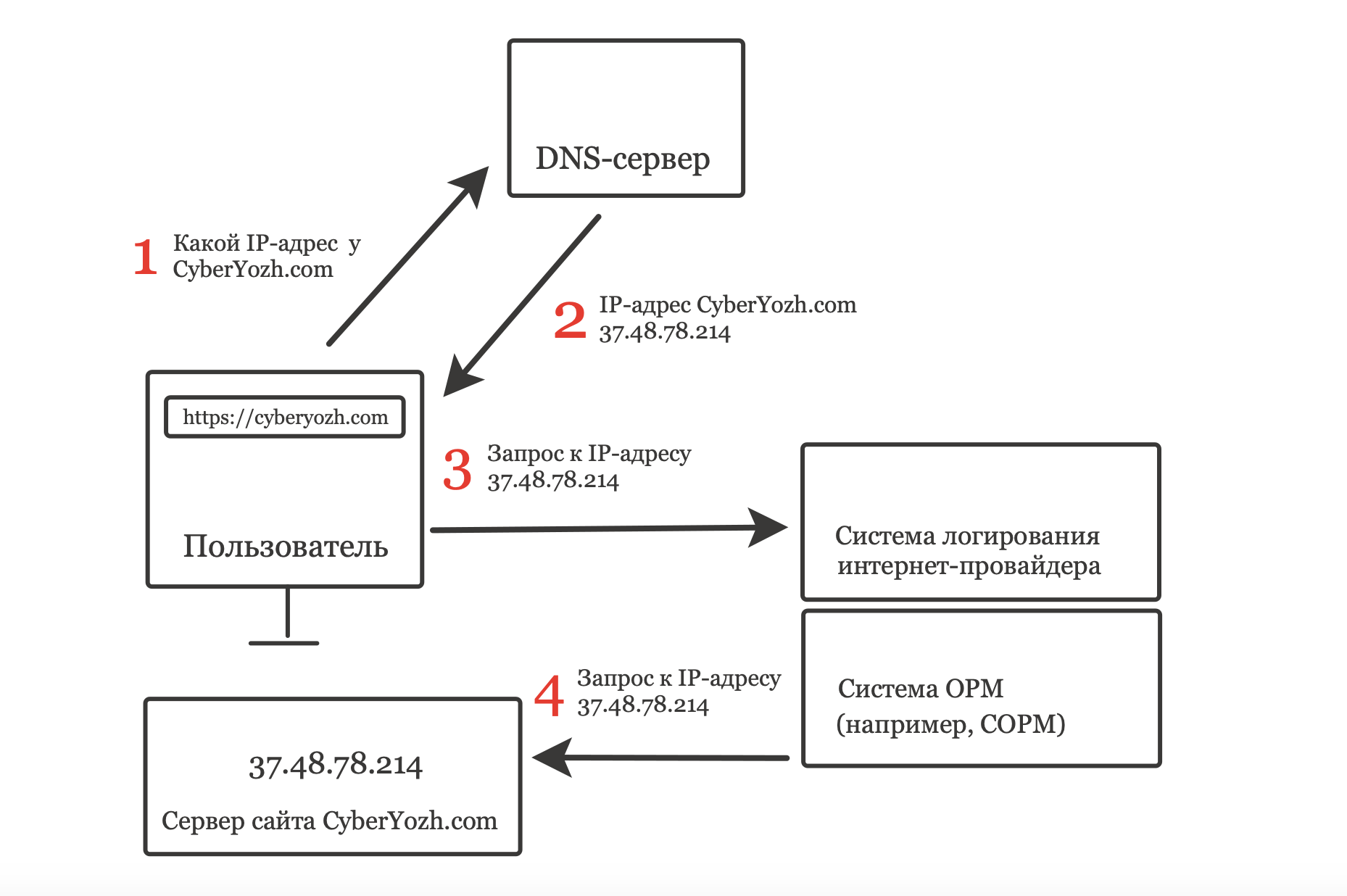

Если сильно упростить, вся ваша работа в сети – это приходящие и отправляемые запросы. Например, вы хотите посетить сайт example.com, в своем браузере вы вводите адрес сайта, и сайт открывается. Но начнем с того, что example.com – это не адрес сайта, это доменное имя.

Все адреса в интернете представляют собой IP-адреса, например IP-адрес CyberYozh.com - 37.48.78.214 и на заре интернета пользователи для попадания на какой-либо ресурс вводили IP-адрес. Но набор цифр запоминать непросто, а потому были придуманы доменные имена. CyberYozh.com – это наше доменное имя.

Вы вводите в своей строке CyberYozh.com, но как ваш компьютер узнает, какой IP-адрес у этого доменного имени? Для этих целей была изобретена система доменных имен, или DNS (Domain Name System). Роль этой системы сводится к ответу на вопрос, по какому IP-адресу расположен сайт с тем или иным доменным именем. Это, на самом деле, необязательно должен быть сайт, но углубляться в детали мы не будем.

Работу системы доменных имен можно сравнить с отправкой почтового письма. Вы хотите отправить письмо своему дяде, но если вы просто напишете на конверте имя и фамилию дяди (аналог доменного имени), на почте этой информации будет мало. Тогда вы открываете записную книжку и смотрите адрес и индекс дяди (аналог IP-адреса). Сама записная книжка с адресами – аналог DNS-сервера.

Итак, вы ввели адрес сайта и ждете, когда он загрузится, а это значит, что сайт вам должен отправить всю информацию, как он выглядит и что содержит. Но куда он вам отправит? Ему нужен ответный IP-адрес. И ваш IP-адрес ему приходит в первом запросе.

То страшное слово «IP-адрес», которое может точно указать ваше местонахождение и даже, в некоторых ситуациях, вашу личность. Этот IP-адрес не принадлежит вам, он принадлежит вашему интернет-провайдеру, и провайдер выделяет его вам в рамках оказания услуг. Провайдер точно знает, какому абоненту он был предоставлен и где находится точка выхода в сеть.

Все запросы, которые вы отправляете сайту, и информацию, получаемую в ответ, могут просматривать интернет-провайдер и спецслужбы, размещающие у интернет-провайдеров аппаратуру для проведения оперативно-розыскных мероприятий (в России это СОРМ).

В некоторых странах интернет-провайдеры по закону обязаны хранить не только данные о том, с какими IP-адресами вы обменивались информацией и когда, но и содержание этой информации. Например, подобный закон действует в России, где интернет-провайдеры должны хранить всю отправленную и полученную информацию на протяжении 6 месяцев и общую информацию об активности пользователей в сети на протяжении трех лет.

Графически это выглядит так:

Наверное, некоторые из вас напомнят мне о существовании HTTPS. HTTPS шифрует обмен данными между сайтом и пользователем. При использовании HTTPS интернет-провайдер уже не сможет увидеть, какие страницы вы посещаете внутри сайта, например, страницы каких пользователей просматриваете в VK или какие видео смотрите. Однако он все равно видит, с каким сайтом у вас HTTPS-соединение, а для спецслужб расшифровка HTTPS не составляет проблем.

Использование HTTPS не зависит от пользователя: если на сайте нет сертификата, то трафик не будет шифроваться. HTTPS не стоит переоценивать, он не спасает, если атака на пользователя идет на уровне DNS-сервера с подменой сайта. Иными словами, если вы спросите у DNS-сервера, принадлежащего мошеннику, по какому IP-адресу размещен сайт вашего банка, то сервер отправит вас на поддельный сайт мошенника, который внешне будет неотличим от сайта вашего банка. В арсенале хакеров есть ряд техник для перехвата зашифрованного HTTPS-трафика, о них мы подробно будем говорить в рамках нашего курса.

Теперь пару слов о Wi-Fi. Мы уже привыкли пользоваться в ресторанах, отелях, аэропортах бесплатным доступом в сеть через публичные Wi-Fi точки, и многие слышали, что это небезопасно. Описанию угроз, исходящих от публичных Wi-Fi, у нас посвящена отдельная часть курса, здесь же расскажу о них очень кратко.

Wi-Fi роутеры – это крайне уязвимая техника, взламывать которую умеют даже начинающие хакеры. Да что говорить, этому научитесь и вы по окончании изучения нашего курса. Для поиска и взлома Wi-Fi роутера хакеру нужно лишь запустить пару программ и проявить немного терпения.

Высокая уязвимость роутеров связана с двумя причинами: первая – настройке безопасности роутеров не уделяют достаточно внимания, вторая – их не обновляют. Бывают ситуации, когда используется уязвимость нулевого дня или разработчики роутеров не выпускают обновлений для существующих уязвимостей, но это происходит значительно реже.

После получения доступа к Wi-Fi роутеру хакер может перехватывать данные пользователей, выходящих в сеть, либо просто отслеживать их активность в сети. Как правило, хакеры охотятся за паролями к различным аккаунтам. Перехваченные пароли затем можно продать, например на черном рынке.

Более продвинутые хакеры, взломав Wi-Fi точку, могут загружать всем подключающимся вредоносное программное обеспечение. Еще одним популярным способом монетизации взломанной Wi-Fi точки является смена прописанных на Wi-Fi роутере DNS-серверов на свои. В таком случае пользователь после ввода доменного имени в браузере будет обращаться к DNS-серверам злоумышленника, получая IP-адрес введенного сайта.

На схеме выше мы уже разобрали, как и зачем происходит подключение к DNS-серверу, но как компьютеру узнать IP-адрес самого DNS-сервера? Информация о DNS-сервере часто берется из настроек Wi-Fi роутера, именно их и меняет злоумышленник.

Для большинства сайтов DNS-сервер злоумышленника будет выдавать корректный IP-адрес, кроме некоторых сайтов, для которых он заблаговременно пропишет свой IP. Это, вероятнее всего, будут сайты банков, платежных систем, социальных сетей и почтовых сервисов.

Злоумышленник заблаговременно разместит в сети точные копии этих сайтов и отправит жертву на них. Жертва вряд ли заметит подмену, ведь у нее в браузере будет указан корректный домен, а сайт будет внешне неотличим от оригинала.

После того как пользователь на поддельном сайте введет данные, например логин и пароль, он будет автоматически перенаправлен на оригинальный сайт, а логин и пароль окажутся у злоумышленника. Пользователь, безусловно, заметит, что после введенных данных авторизации не произошло или не произошло оплаты после введения корректных данных банковской карты, однако со второй попытки уже на оригинальном сайте у него все получится, и он успокоится.

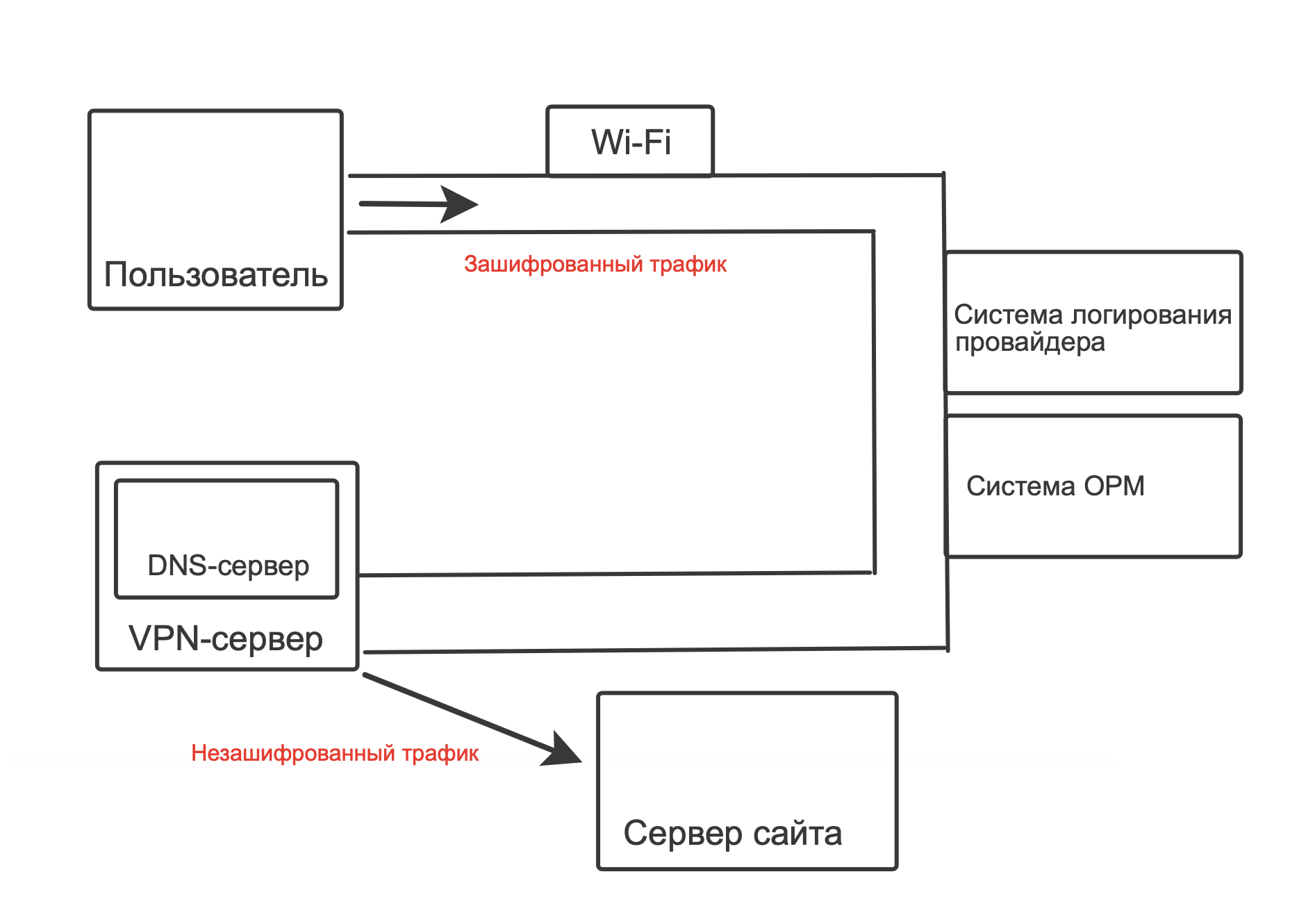

А что такое VPN и как он может тут помочь? Это сервер, к которому от пользователя создается защищенный туннель, и внутри этого туннеля проходит весь интернет-трафик. Правильно настроенный VPN-сервер предполагает наличие на нем и своего DNS-сервера.

Когда пользователь VPN вводит в браузере доменное имя сайта, интернет-трафик в зашифрованном виде идет на VPN-сервер. Там используется DNS-сервер не интернет-провайдера или указанный на Wi-Fi роутере, а DNS-сервер VPN-сервера.

Все запросы к DNS-серверу идут по созданному до VPN-сервера зашифрованному туннелю, а потому ни провайдер, ни системы ОРМ (оперативно-розыскных мероприятий) не могут отследить их.

IP-адрес VPN-сервера заранее указывается в конфигурационном файле, который предоставляется пользователю. Ошибка тут исключена, специальное программное обеспечение, которое называется VPN-клиент, шифрует интернет-трафик, направляя его на VPN-сервер. С этой минуты злоумышленник может сколько угодно ломать роутер и менять настройки DNS – пользователю больше не надо спрашивать у Wi-Fi роутера DNS-сервер. Он может сколько угодно перехватывать трафик, весь ваш трафик теперь надежно зашифрован, и он не по зубам злоумышленнику.

Трафик ваш будет не по зубам и интернет-провайдерам, и даже спецслужбам. Именно поэтому спецслужбы стараются всячески противодействовать использованию VPN. При включенном VPN все их технологии, штат сотрудников и дорогостоящая аппаратура становятся абсолютно бесполезными.

Здесь надо сделать оговорку, что не любой VPN безопасен. В материале речь идет об OpenVPN 4096-bit, AES 256, SHA-512, чуть позже в этой главе мы расскажем вам об этих показателях и о критериях надежного VPN. Например, есть сервисы, у которых в конфигурационном файле прописан не IP-адрес VPN-сервера, а его доменное имя, в таком случае система первоначально обязана обратиться с запросом к DNS-серверу и только так сможет подключиться к VPN.

Не все VPN-провайдеры предлагают и услуги DNS-сервера.

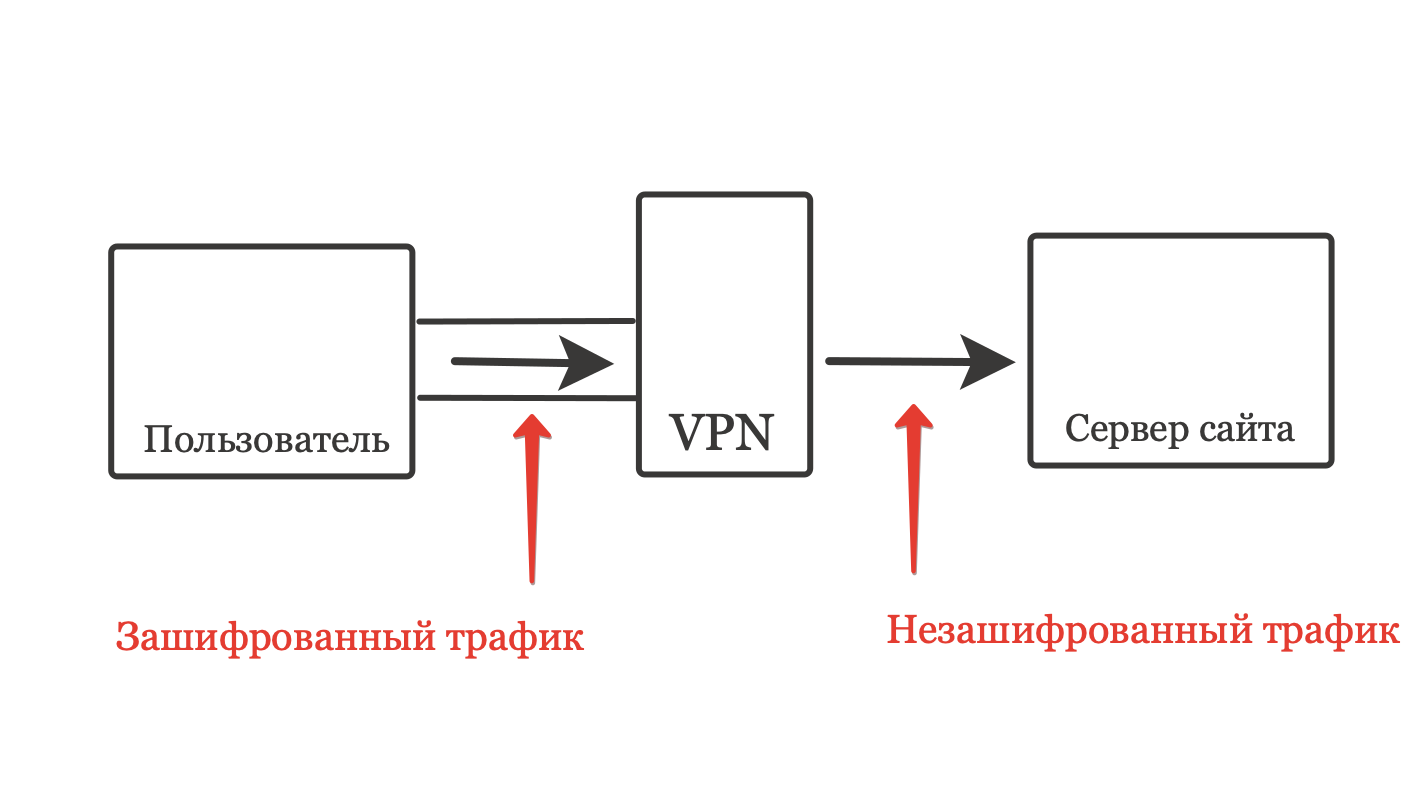

Итак, пользователь узнал от DNS-сервера, с которым связался по защищенному туннелю, IP-адрес сайта. Дальше он отправляет на этот IP-адрес запрос "сайт, как ты выглядишь?". Запрос к сайту сначала приходит по туннелю на VPN-сервер и только затем идет на IP-адрес сайта.

Если вы сейчас читали текст через слово, то прошу собраться и внимательно прочесть этот абзац. Конечному сайту приходит запрос от VPN-сервера, и потому сайт не знает подлинный IP-адрес отправителя. Ответ он также отправляет на VPN-сервер, а уже VPN-сервер, зная IP-адрес пользователя, перенаправляет данные. Это и создает эффект смены IP-адреса.

Обращаю ваше внимание, что от VPN-сервера до сервера сайта трафик идет уже без VPN-туннеля и шифрования (если у сайта нет HTTPS). Было бы, конечно, здорово, чтобы туннель проходил прямо до сервера сайта, но создание туннеля требует очень больших ресурсов, которых нет у серверов сайтов, кроме того, это потребовало бы серьезной организационной работы и невероятно увеличило нагрузку на сайты.

Схема работы VPN выглядит так:

Если VPN-сервер будет расположен в другой стране, то интернет-трафик пройдет в зашифрованном виде через него и уйдет в направлении страны, где расположен VPN-сервер.Что видит в этот момент ваш интернет-провайдер и системы ОРМ вроде СОРМ и аналогов? Они видят зашифрованный туннель от вашего компьютера к VPN-серверу. Что происходит внутри этого туннеля, какие сайты вы посещаете, кому и какие данные отправляете – все это им недоступно.

Давайте подведем итог, чем же так полезен VPN. Мы уже говорили ранее, что провайдер записывает и хранит всю информацию о вашей активности в сети, к этой информации имеют доступ сотрудники интернет-провайдера, спецслужбы (в России, например, через СОРМ), правоохранительные органы по решению суда, хакеры, взломавшие ваш роутер, и даже сосед может получить доступ к этой информации, обладая небольшими навыками взлома роутера.

При подключении через VPN ваш интернет-трафик идет до VPN-сервера в зашифрованном виде, а потому ни ваш сосед, ни хакер, ни провайдер, ни спецслужбы, ни правоохранительные органы по решению суда не смогут узнать, чем вы занимаетесь в сети, какие сайты посещаете, что качаете или смотрите, что читаете или пишете, не смогут украсть ваши логины и пароли или подменить вам сайты.

Вся информация, которая будет о вас у провайдера, ‒ это время, когда вы были в сети, IP-адрес VPN-сервера, к которому вы подключались, и общий объем переданных данных. Подробнее об этом мы расскажем в следующих главах.