Эта глава будет построена из советов, которых в интересах безопасности стоит придерживаться при использовании менеджеров паролей. Большинство менеджеров паролей, по крайней мере тех, которые я рекомендую в курсе, создано на основе KeePass и основные настройки не меняются уже долгие годы.

Автоматическое отключение неиспользуемых файлов с паролями

Вы вероятно слышали про Silk Road и его создателя американца Росса Ульбрихта. Это был крупнейший теневой рынок по продаже наркотиков, ставший символом Darkneta, и казавшийся посетителям анонимным и неприступным. Основным инструментом расчёта между пользователями была криптовалюта Bitcoin, за год на Silk Road продавалось товаров на 14-15 миллионов долларов.

Росс Ульбрихт не просто создал этот рынок и организовал сбыт наркотиков в мировом масштабе, он взламывал компьютеры, подделывал документы и даже заказал несколько убийств. Все это не могло не привлечь к нему интерес агентов ФБР США.

В начале октября 2013 года администратор крупнейшей площадки по продаже наркотиков отправился в общественную библиотеку - место, которое он, вероятно, считал безопасным. Но это был не его день, он и не подозревал, что его сопровождают ряд агентов и ждут только одного, когда он расшифрует свои диски и файлы с паролями.

Росс Ульбрихт заботился о своей безопасности и все ценные данные хранил в криптоконтейнере. Несмотря на множество способов взломать криптоконтейнер, шансы на получение доступа к криптоконтейнеру в зашифрованном виде даже у ФБР невелики.

Росс устроился в библиотеке и расшифровал доступ к информации, включая пароли к управлению Silk Road. Дальше согласно информации в СМИ, все происходит как в кино, мужчина и женщина, находящие рядом с ним, начали драку. Это заставило Росса Ульбрихта обернуться к ним и отвлечься от ноутбука. В этот момент сидящая рядом азиатка схватила его ноутбук с расшифрованными данными и убежала. Росс Ульбрихт был арестован, а благодаря данным с ноутбука прокурор доказал в суде его вину. Создатель Silk Road был приговорен к пожизненному тюремному заключению.

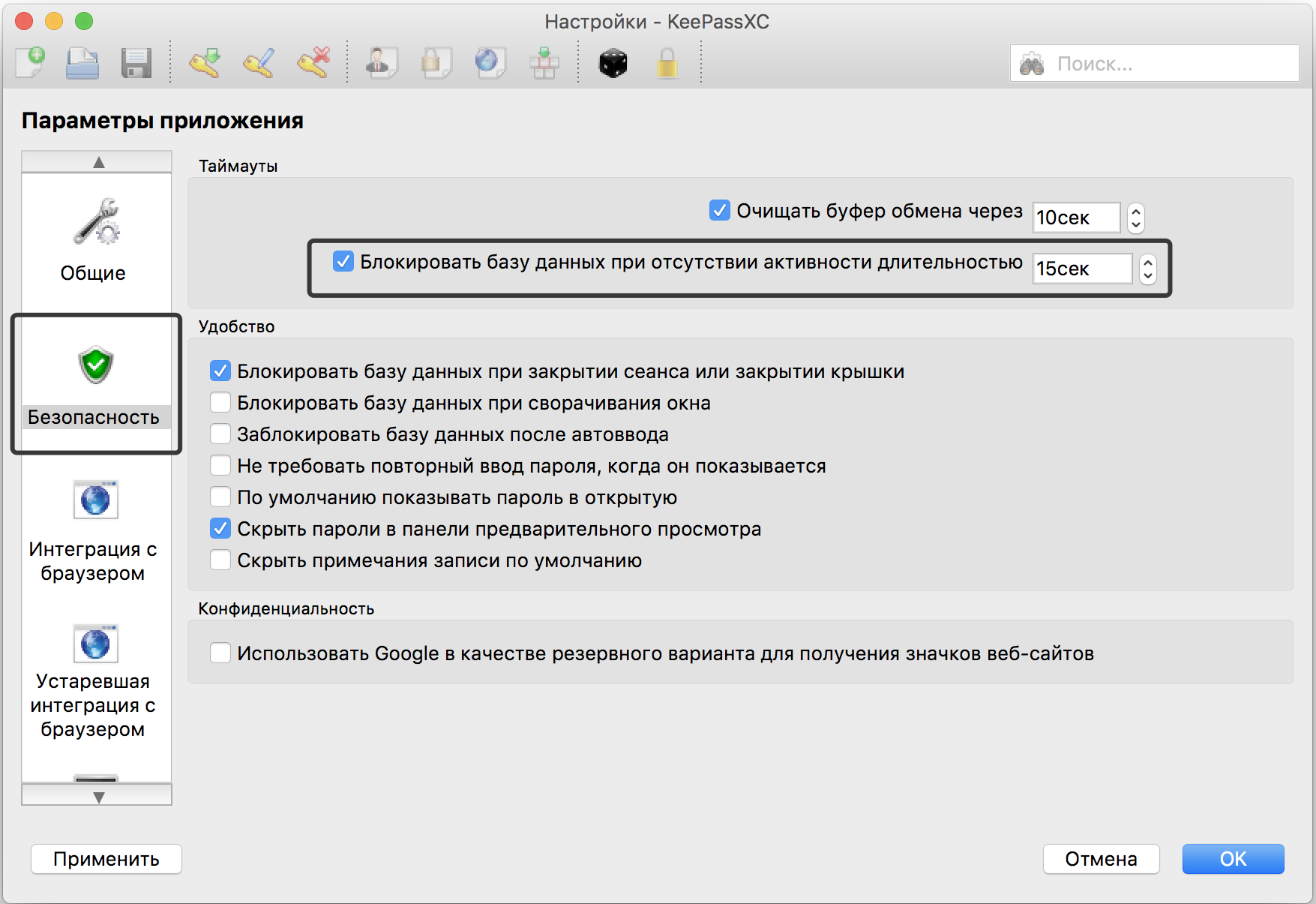

Что могло бы спасти Росса? Только опция автоматического размонтирования криптоконтейнеров и файлов с паролями через 15 секунд отсутствия активности. В этом случае, к моменту получения агентами доступа к ноутбуку все данные были бы зашифрованы.

Совет

Настройте автоматическое отключение файлов с паролями.Эта опция есть в настройках большинства менеджеров паролей, в KeePassXC она выглядит так.

Если вы не работаете с особенно ценной информацией, из-за которой у вас могут отобрать ноутбук, например, конкуренты по бизнесу или сотрудники соперничающей научной лаборатории, вы можете указать не 15 секунд, а, например, 15 минут.

Подобное мы рекомендовали делать и с криптоконтейнерами. Системы экстренного уничтожения данных, такие как Panic Button (проект закрыт в 2021 году) в описываемом выше случае окажутся бессильны, ведь активировать их будет уже некому. И логическая бомба тут не спасет, так как условием для ее активации является вход в систему или выход из спящего режима. Подобное решение было бы эффективно, если бы Росс Ульбрихт настроил его и имел время нажать комбинацию горячих клавиш для активации паники, это 1-2 секунды, но и их у него не было.

Несколько баз данных с паролями вместо одной

Используйте несколько баз данных для разных по частоте использования и важности паролей. Например, в одной базе будут храниться постоянно используемые пароли невысокой важности, такие как личная почта, социальные сети, развлекательные сайты. В другой зашифрованной базе данных будут храниться пароли, связанные с работой и используемые, как правило, в рабочее время. В третьей - пароли, используемые очень редко, например, доступы к «облаку» с сохранёнными резервными копиями.

Надеюсь, польза такой схемы очевидна: если к вашему устройству получат физический или удаленный доступ, то вероятность получения доступа ко всем вашим паролям будет минимальной.

Совет

Разделите пароли на несколько баз данных, не храните все пароли в одной базе.Очищение буфера обмена

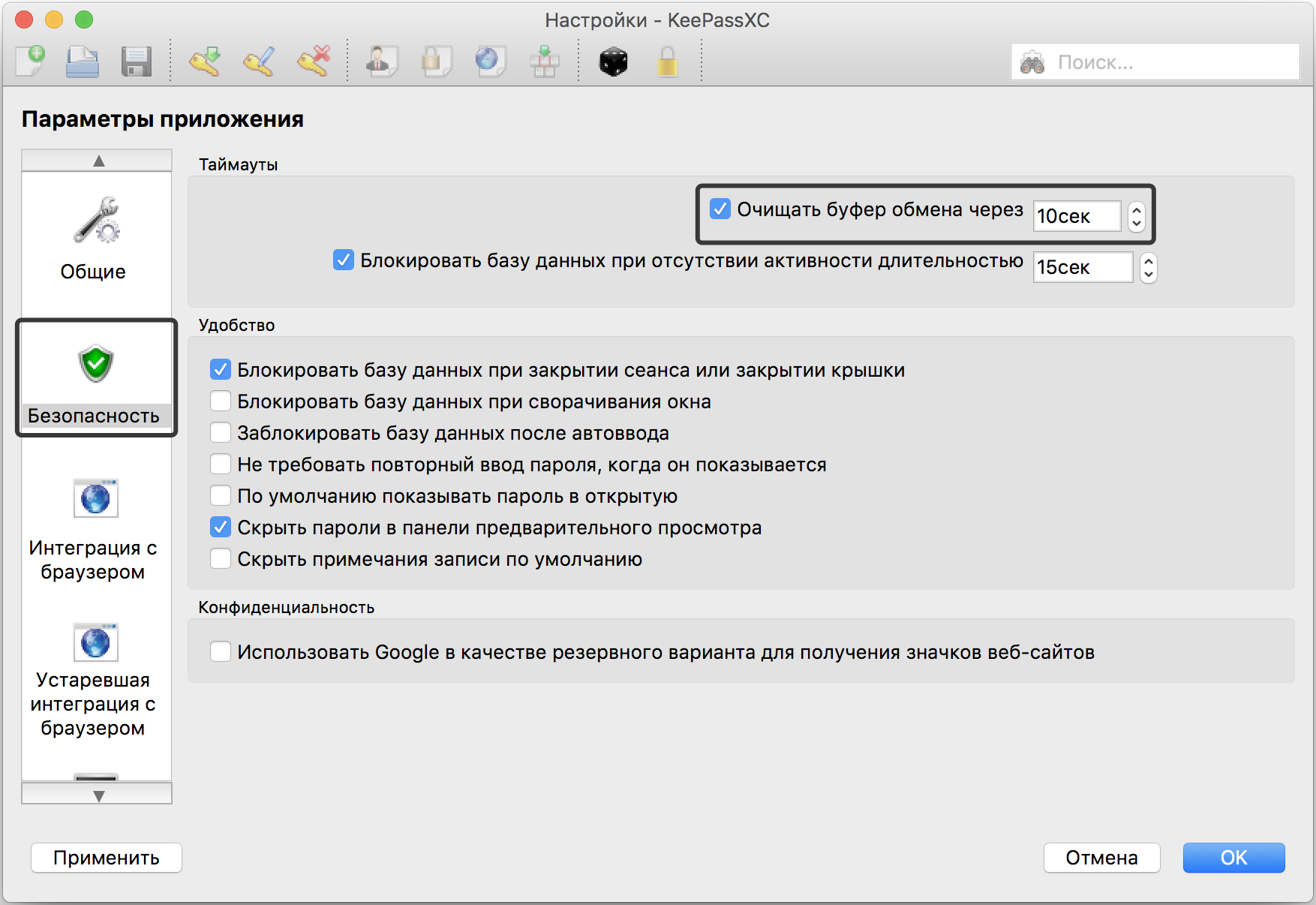

Многие считают эту опцию бесполезной и напрасно. Главная ее задача - защитить от кражи пароля из буфера обмена. Представьте себе ситуацию, вы копируете пароль, авторизуетесь на сайте, и забываете про скопированный в буфер обмена пароль. Затем вы попадаете на сайт злоумышленника, и он при помощи скриптов копирует информацию из вашего буфера обмена. Опасность данной атаки оцените сами, безусловно один пароль в руках злоумышленника представляет сомнительную угрозу, но лучше, чтобы он там не оказался.

Совет

Включите опцию активирования автоматического очищения буфера обмена.Вот как эта опция выглядит в KeePassXC.

Резервная копия в тайном хранилище

Если у вас настроена система экстренного уничтожения паролей и наступит момент ее активировать, либо данные будут утеряны по любой другой причине, то вы окажетесь в непростой ситуации. Лучше заранее подумать об этом, сделав резервную копию и сохранив ее в надежном месте, например, в тайном хранилище.