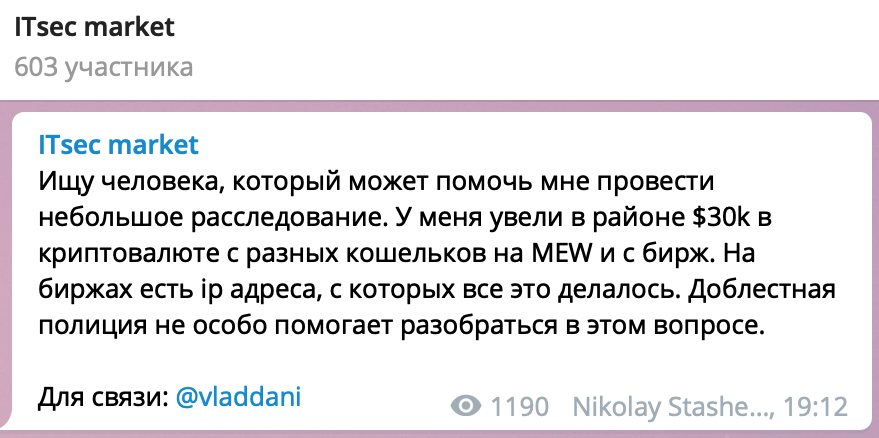

Не так давно ко мне обратился один из подписчиков канала CyberYozh в Telegram. Суть его проблемы была изложена на канале ITsec market, где мы бесплатно публикуем запросы на помощь по вопросам IT-безопасности.

У него украли криптовалюты на 30 000 долларов США с разных кошельков и бирж. Наличие нескольких ресурсов сразу позволяет отбросить вариант с уязвимостью в какой-то конкретной бирже или кошельке. Но, может быть, он сам проявил невероятную беспечность?

Это не так. Он использовал Mac и был знаком с основными правилами безопасной работы с данными. Примечательно, что криптовалюту украли у него, когда он был в самолете и не мог как-то узнать о случившемся. С моей точки зрения, ничем иным, кроме как хорошо спланированной атакой, это быть не может, причем у злоумышленников был доступ к ноутбуку жертвы, благодаря чему стало возможным получение доступа ко всем аккаунтам.

Охотой за криптовалютой занимаются не только обитатели даркнета, но и правительственные северокорейские хакеры. Каждый день они ходят на работу для разработки программного обеспечения, направленного на кражу денег. Это их долг перед родиной, и они выполняют его на совесть.

Согласно публично доступной статистике, северокорейские хакеры только за 2017-2018 годы похитили около 570 млн долларов в криптовалюте. Я предполагаю, что в нашем случае человек стал их жертвой.

Если ваше устройство заразит программа-вымогатель, результат ее деятельности скоро станет заметен: достаточно сложно не заметить, когда почти все файлы и документы зашифрованы. А что делать, если программа предназначена для шпионажа, тихо установилась на ваш компьютер и собирает данные?

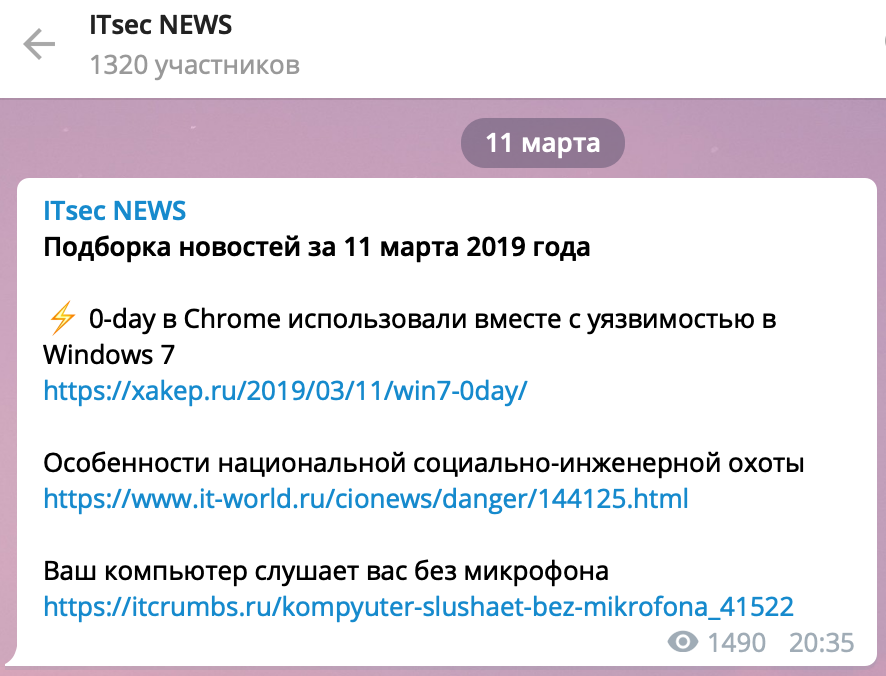

Иногда целью становятся криптовалюты, а иногда вы и ваши данные. Только за последнее время было обнаружено несколько критических уязвимостей, способных приводить к получению полного доступа над компьютерами под управлением Windows, macOS и Linux при простом открытии жертвой ссылки.

Одна из последних – комбинация уязвимостей в Chrome (CVE-2019-5786) и Windows 7, которую активно использовали хакеры, мы писали о ней на нашем канале ITsec news. Жертве достаточно было открыть вредоносный сайт, при этом она могла иметь все последние обновления и антивирус – это никак не спасало от заражения.

Да, сейчас эти уязвимости исправлены, но точно известно, что они были, и точно известно, что они использовались для атак. Как узнать, не стали ли вы уже жертвой одной из подобных атак и не стоит ли у вас на устройствах вредоносное программное обеспечение?

Первый вариант – можно поставить антивирус и провести проверку устройства, вот только антивирусы практически бесполезны против профессионального шпионского программного обеспечения, особенно если вы пользователь macOS или Linux. Я уже не говорю про Android или iOS.

В iOS, вопреки многим заблуждениям, антивирусы есть, однако они малополезны, если ваш телефон без джейлбрейка и приложения устанавливаются только из официального источника. Среди пользователей Android антивирусы несравнимо более популярны, вот только польза от них – вопрос дискуссионный.

Да и сами антивирусы далеко не одинаково эффективны. Недавно австрийская лаборатория AV-Comparatives проверила 250 антивирусов для Android на 2000 вредоносных программах. 80 приложений смогли спасти в минимальном количестве случаев, две трети не смогли справиться с 30% вредоносных программ. И это речь о хорошо известных вредоносных программах.

Любое шпионское ПО тестируется на отсутствие обнаружения антивирусами перед использованием, а то и блокирует антивирусы, как делал троян CertLock. Если бы антивирусы могли защитить от всех угроз, весь курс можно было бы свести к одному совету. К сожалению, на практике антивирус не помогает удалить установленное шпионское программное обеспечение за исключением редких случаев, когда оно будет обнаружено экспертами и добавлено в базы антивирусов.

Второй вариант – отправить жесткий диск или ноутбук в лабораторию на анализ специалистам. Это самый эффективный метод, обычно именно так поступают компании после взлома хакерами, но согласитесь ли вы передать все ваши данные ради самоуспокоения? В конце концов, это недешевое удовольствие.

Не стоит забывать, что иногда такие компании сообщают куда следует о данных, обнаруженных на устройствах клиента, нам известны подобные случаи.

Я готов предложить вам альтернативный вариант – сброс операционной системы к первоначальному состоянию. Многие сразу меня одернут, ведь есть программное обеспечение, которое умеет встраиваться в прошивку, и они будут правы, однако такого вредоносного ПО единицы (и в таком случае поможет только замена устройства).

99% профессионального шпионского программного обеспечения просто «прописывается» в операционной системе и тайно собирает данные, переправляя их на сервера злоумышленников. Иногда данное программное обеспечение умеет искать следы использования криптовалют в виде открываемых сайтов и ПО, иногда ищет иные данные, проверяя переписки в мессенджерах и email на слова-маячки.

Удалить данное ПО проверкой почти невозможно, зато его прекрасно удалит откат системы к первоначальному состоянию (сброс данных). Потому мой совет звучит так: не реже чем раз в полгода проводите откат системы к первоначальному состоянию, если вы работаете с ценной информацией и полагаете, что за вами могут следить.

Совет

Раз в полгода проводите откат системы к первоначальному состоянию (сброс данных).

Помимо сброса данных, есть еще два фундаментальных совета: аудит установленного программного обеспечения и регулярная смена паролей, все это можно совместить. Соберите все нужные данные в криптоконтейнер и перенесите его на флешку или внешний жесткий диск.

Затем проведите сброс системы к первоначальному состоянию и подготовьте к работе, устанавливая только необходимый вам софт. После перенесите криптоконтейнер с данными и проведите смену всех паролей. Важно производить смену паролей именно после переезда, так как если у злоумышленников был доступ к системе, они могли получить доступ и к вашим паролям.

С телефоном все делается аналогичным образом, за исключением того, что данные обычно переносятся при помощи облачных хранилищ. Подробную инструкцию по сбросу данных для различных операционных систем мы предоставим в следующей главе курса.