Если вы решили настраивать комплексную безопасность своих устройств и с этой целью читаете наш курс, вы уже должны были перейти на использование криптоконтейнеров. Вся информация, с которой вы регулярно работаете на компьютере, должна быть разложена по криптоконтейнерам – это фундаментальное правило.

Но наверняка у вас есть информация, которую вы хотели бы спрятать особенно надежно, ведь в арсенале недоброжелателей есть немало способов взлома криптоконтейнеров. Для решения этой задачи есть два пути: первый – маскировка криптоконтейнеров, второй – использование криптоконтейнеров с двойным дном.

Суть криптоконтейнера с двойным дном предельно проста: при вводе одного пароля вам выводится одна информация, при вводе другого – другая. С помощью программно-технических средств доказать наличие двойного дна невозможно, но если у вас потребуют доступ и отказать будет невозможно, вы можете выдать доступ к «публичному» содержимому, а о наличии двойного дна и его содержании никто не узнает (в конце материала я на примере из жизни покажу, что это миф).

При подготовке материала я прочитал распространенное мнение, что скрытую область криптоконтейнера можно вычислить, очистив открытую часть и проверив свободное место для записи. Если там имеется скрытая область, она будет занимать место, и станет очевидно, что у криптоконтейнера есть двойное дно.

На самом деле это миф. Наличие скрытого криптоконтейнера никак не отразится на основном, даже если по размеру будет занимать львиную его часть. Если вы будете записывать в криптоконтейнер файл, который превышает по размеру свободную область криптоконтейнера, он будет записываться поверх скрытой части, никак не выдавая ее наличие.

Криптоконтейнеры с двойным дном создаются одинаково на TrueCrypt и VeraCrypt, одинаково на всех операционных системах. Мы покажем на примере VeraCrypt в macOS.

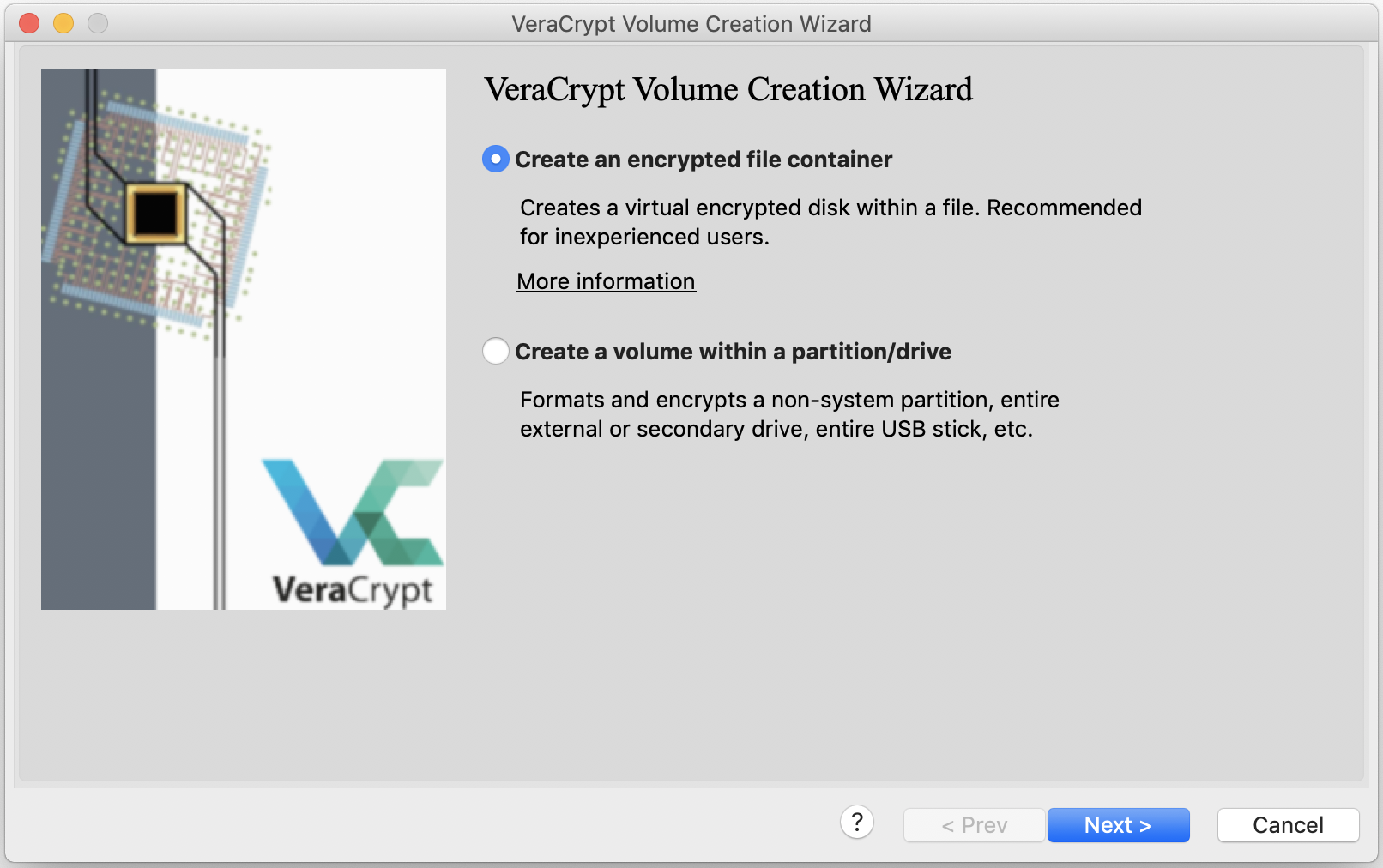

Из главного окна программы жмем Create Volume.

Далее выбираем создание файлового контейнера Create an encrypted file container.

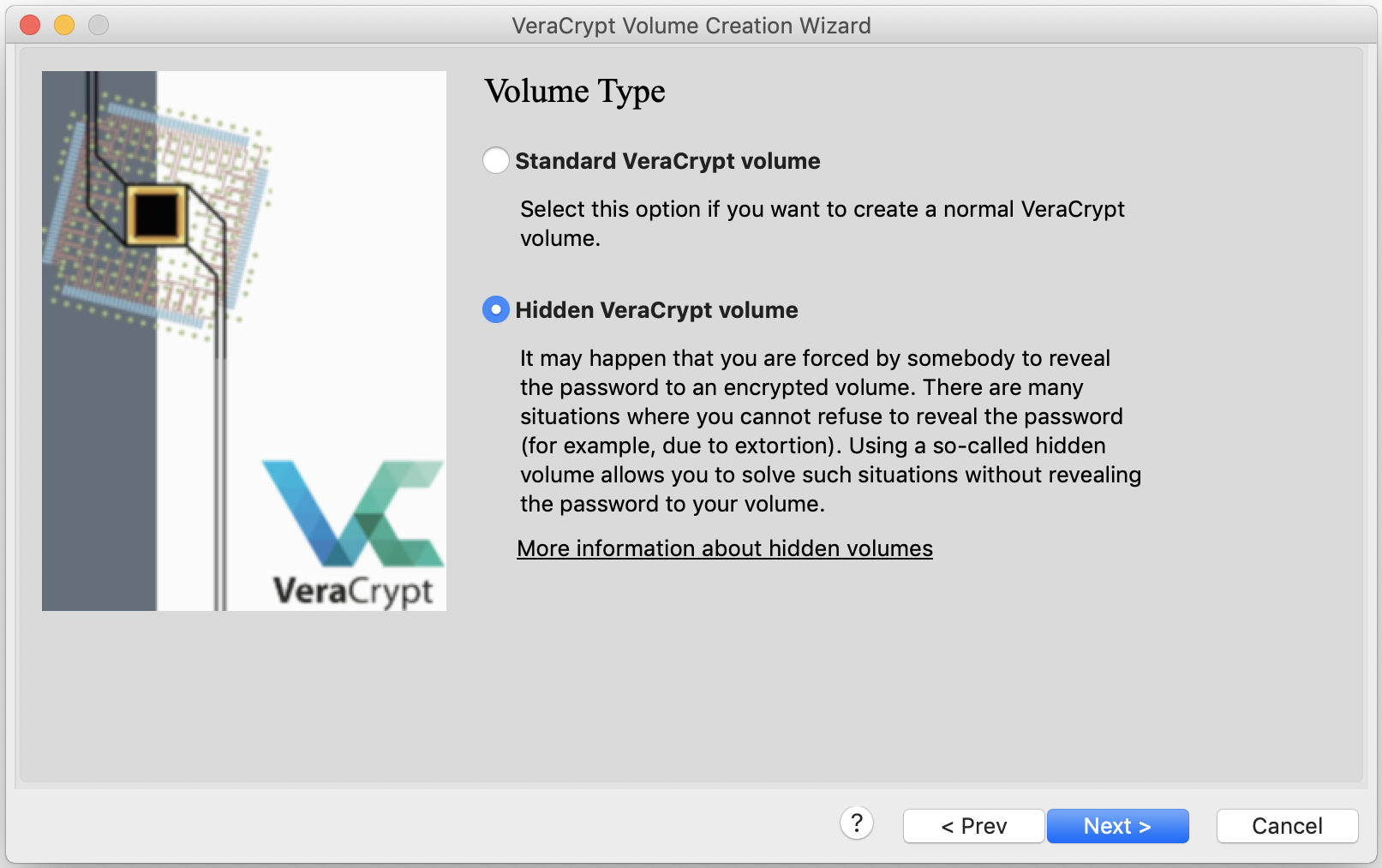

А в следующем экране выбираем уже создание скрытого криптоконтейнера VeraCrypt

Hidden VeraCrypt volume.

Далее идет создание обычного криптоконтейнера, мы уже описывали эту процедуру, и не вижу причин повторяться.

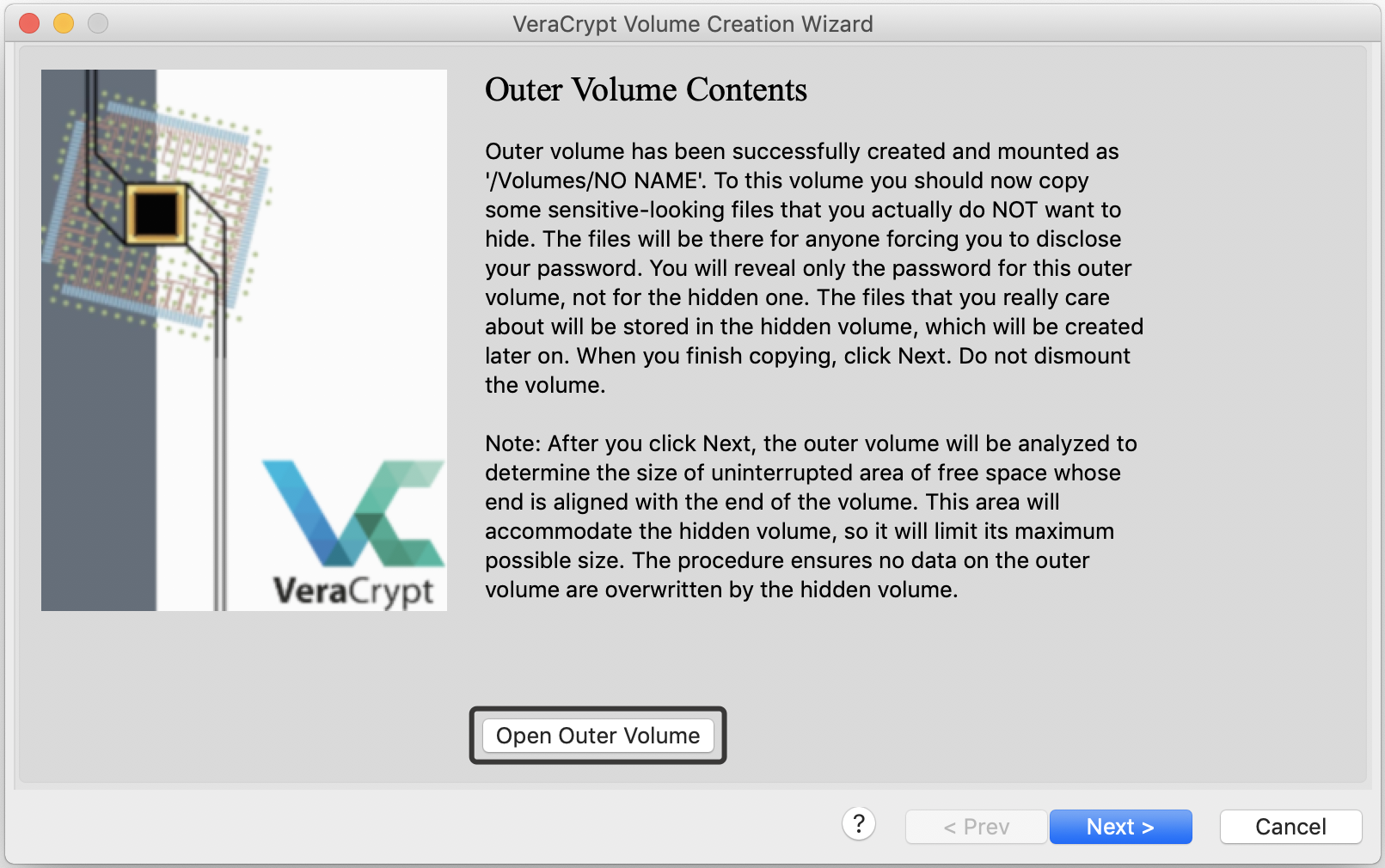

По завершении форматирования нам будет показано предложение открыть созданную область, нажав Open Outer Volume. Обращаю внимание, что речь идет об открытии пока еще не скрытой области.

Туда предлагается поместить файлы, которые будут выданы за содержимое криптоконтейнера в случае форс-мажора. Если сейчас желания нет, это можно будет сделать в любое время позже. После сохранения там файлов возвращаемся к VeraCrypt и нажимаем Next.

Следующим шагом мы будем создавать скрытую часть. Я рекомендую выделять скрытой части не более 15% от общего объема памяти, хотя это, безусловно, зависит от того, какой размер файлов вы поместите в основное хранилище криптоконтейнера. Описывать дальнейшие шаги не вижу смысла, если вы хоть раз создавали криптоконтейнер, вы не встретите ничего нового.

Теперь у вас создан криптоконтейнер с двойным дном. При монтировании криптоконтейнера вам будет открываться публичная или скрытая часть в зависимости от того, пароль к какой части вы введете.

В завершении материала хочу рассказать случай, поведанный мне специалистом в области форензики, которому не раз приходилось выезжать на задержание преступников. Еще в начале своей карьеры он был на обыске в квартире банковских мошенников, после работы ОМОНа его запустили в квартиру, и он сразу занялся компьютером задержанных.

Это был обычный десктопный компьютер с Windows 7, система выключена, но не зашифрована, на взлом такой системы ушло 10 минут. Войдя в систему, эксперт увидел довольно чистый рабочий стол и пользовательские папки, что всегда подозрительно. Неприятным открытием стал установленный TrueCrypt и один большой криптоконтейнер на рабочем столе.

Наблюдавший за обыском хозяин компьютера сразу согласился выдать пароль, хотя его еще никто об этом не просил. Пароль подошел, в криптоконтейнере оказались три бесполезных файла, которые последний раз открывались более полугода назад. При этом сам криптоконтейнер открывался ночью.

Размер всех файлов, обнаруженных экспертом, был чуть более 7 МБ, а размер криптоконтейнера – 25 ГБ. Согласно данным, полученным из операционной системы, TrueCrypt запускался на компьютере регулярно, а других криптоконтейнеров не было.

Анализ логов системы показал, что на компьютере регулярно запускались портативный браузер Тор, браузер Firefox, популярный мессенджер и открывались некоторые документы, чьи пути указывали на криптоконтейнер. При этом предустановленный в системе браузер ни разу не использовался.

Предварительно за интернет-трафиком этой квартиры был установлен контроль, который также указывал на регулярное использование Tor-сети, но никакого установленного браузера Tor на компьютере не нашлось.

Но и это не главное, в процессе проведения криминалистического анализа были обнаружены заголовки открывавшихся на компьютере документов, некоторые из них не требовали пояснений, например документы Microsoft Word «список банков», «смета» и «инструкция троян».

Не менее интересны оказались и миниатюры открывавшихся изображений, которые сохраняются на компьютере, даже если сам файл находится в криптоконтейнере или на внешнем носителе. На миниатюрах были хорошо различимы фотографии банковских карт и банковских документов.

В «Секретах безопасной работы с криптоконтейнерами» мы рассказывали, как удалять эти данные, но те хакеры их не читали. Разумеется, эксперт написал свое заключение, где указал на наличие скрытой части, запускаемых программах, открывавшихся документах, изображениях и попытке ввести в заблуждение.

Как видите, специалисту не так сложно обнаружить подвох, потому я остаюсь сторонником систем экстренного уничтожения. Вы можете использовать аппаратный комплекс электромагнитного уничтожения данных, вынести ключ к криптоконтейнеру на microSD-карту и уничтожить ее в случае форс-мажора или установить систему экстренного уничтожения данных Panic Button (проект закрыт в 2021 году).