Кибервойна и кибердиверсии

Согласно определению ФБР США, кибертерроризм включает в себя любую кибератаку, целью которой является запугивание или нанесение физического вреда. Злоумышленники часто стремятся достичь этого, разрушая или нанося ущерб критической инфраструктуре объекта атаки.

Тем не менее, в сообществе по информационной безопасности кибертерроризм интерпретируется как атаки, нацеленные на достижение политических целей. Даже в случае отсутствия физической угрозы или значительных финансовых потерь основной задачей кибертерроризма остается нарушение работы систем или причинение вреда заявленным целям.

Чаще всего подобные атаки совершают проправительственные хакерские группировки

О работе проправительственных хакерских груп

В 21 веке правительственный хакинг естественно стал еще более распространенным и разнообразным. С одной стороны, государства используют хакеров для защиты своих интересов и ценностей в киберпространстве. С другой стороны, они совершают киберпреступления и атаки.

Самые активные проправительственные хакерские группировки находятся в Китае, Северной Корее, США и Иране. Шпионаж является ключевым направлением деятельности, новым вектором шпионажа называют взлом домашних и персональных устройств должностных лиц государств.

Китай

Китайские прогосударственные группы — одно из самых многочисленных и агрессивных хакерских сообществ. Китай обвиняется во взломе американских военных и правительственных сетей, корпораций и университетов, тибетских и уйгурских активистов и правозащитников, а также в краже интеллектуальной собственности и технологий. Главными интересами являются государственные ведомства, промышленные объекты, военные подрядчики, научно-исследовательские институты.

любезно предоставлено ФБР

Китай неоднократно направлял свое кибероружие против России

Большинство кибератак в РФ исходит из КНР, российские органы в течение нескольких лет подвергаются ряду кибератак со стороны китайских АРТ-группировок. Это прямое нарушение договора между Россией и Китаем о взаимном ненападении в киберпространстве, подписанного в мае 2015 г.

Вот некоторые из атак APT-групп на РФ:

- В сентябре 2023 года группы APT 10, APT 15, APT 31 и APT 41 провели масштабную кампанию, в ходе которой ежедневно атаковали 20-40 систем российских организаций, заражая их вредоносным ПО. Более месяца потребовалось поставщикам систем безопасности, чтобы заметить злоумышленников.

- В марте 2021 года APT 27 атаковала российскую компанию, занимающуюся разработкой и производством военной техники. Злоумышленники использовали вредоносную программу IronHusky, которая позволяла им собирать информацию о системах, процессах и пользователях, а также выполнять дополнительные команды.

- В январе 2021 года APT 40 атаковала российскую научно-исследовательскую организацию, занимающуюся разработкой подводных технологий. Злоумышленники использовали вредоносную программу Leviathan, которая позволяла им получать доступ к файлам, скриншотам, аудио и видео, а также устанавливать дополнительное ПО.

- В декабре 2020 года APT-группа APT 41 атаковала российскую компанию, занимающуюся разработкой и производством спутниковых систем. Злоумышленники использовали вредоносную программу ShadowPad, которая позволяла им получать полный контроль над зараженными системами, а также красть данные и технологии.

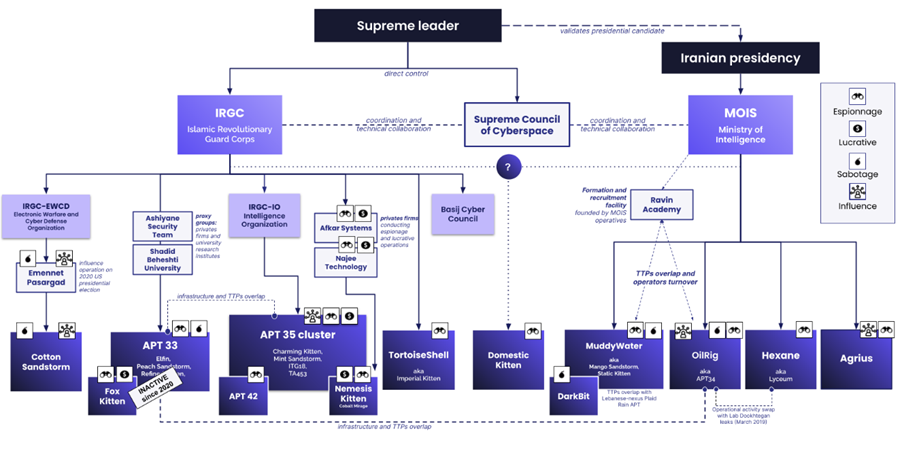

Иран

Иранские хакеры за последние десять лет осуществили несколько из наиболее разрушительных кибератак, поражая целые компьютерные сети в различных регионах Ближнего Востока и в Соединенных Штатах.

Схема разделения иранских хакерских группировок

Иран использует свои кибервозможности для достижения трех стратегических целей, которые соответствуют его геополитическим интересам:

Первая цель – поддержание внутренней стабильности Ирана. Для этого иранские кибероперации направлены на мониторинг и подавление политических оппонентов, журналистов и активистов, которые могут быть подвержены воздействию извне.

Вторая цель – оборона национальной территории, основанная на оценке военных и киберугроз, исходящих от противников (США, Израиль, Саудовская Аравия). Для этого они собирают разведданные о планах и действиях противников.

Третья цель – внешняя политика. Для этого Иран использует киберкампании как инструмент для укрепления и расширения своего регионального влияния. Иран также подвергается множеству кибератак со стороны других стран. Этот аспект важен для понимания иранской киберстратегии, поскольку страна часто проводит операции возмездия.

Северная Корея

В КНДР есть несколько хакерских группировок поддерживаемых спецслужбами, в сфере кибербезопасности известны как Lazarus Group. Они ответственны за одни из самых крупных киберопераций и преступлений в мире, таких как:

- Атака на криптовалютные биржи и кошельки в 2017-2018 годах, когда были украдены сотни миллионов долларов в биткоинах и других криптовалютах. Атаку направили на обход международных санкций и получение валюты для Северной Кореи.

- Атака на Sony Pictures в 2014 году, когда хакеры украли и опубликовали терабайты конфиденциальных данных, включая фильмы, сценарии, переписку и личную информацию сотрудников. Возможно атаку мотивировало недовольство Северной Кореи фильмом "Интервью" (The Interview), в котором пародировался лидер КНДР Ким Чен Ын.

- Тысячи айтишников из Северной Кореи тайно работают в американских компаниях, используя фальшивые документы. Они отправляют свои заработные платы на родину, финансируя программу создания баллистических ракет и ядерного оружия.

- Атака на Центробанк Бангладеш в 2016 является одним из самых больших ограблений в истории. Хакеры взломали компьютерную систему банка и получили доступ к его учетной записи в Федеральном резервном банке Нью-Йорка, который хранит резервы бангладешских долларов. Они подделали 35 платежных поручений на общую сумму 951 миллион долларов и отправили их в разные банки во всем мире.

Все началось с неисправного принтера. Поломка офисного оборудование не вызвало удивления у сотрудников - подумаешь, еще один принтер приказал долго жить. Бывает.

На самом деле все было не так просто. Оказавшийся в неисправности принтер находился в охраняемой комнате на 10-м этаже главного офиса банка, на нём печаталась отчетность о миллионах долларов, связанных с входящими и исходящими транзакциями. Когда сотрудники банка решили перезагрузить принтер, из него посыпались, срочные сообщения от Федерального резервного банка в Нью-Йорке, где Бангладеш держит счет в долларах. Из них следовало, что ФРБ получил инструкции о выводе всех имевшихся на счете средств, то есть около миллиарда долларов.

Бангладешцы пытались получить от ФРБ разъяснения, но хакеры тщательно рассчитали время, и связаться с Нью-Йорком не удалось.

Большинство платежей были заблокированы или отозваны, но четыре из них перевели на счета в Филиппинском банке Rizal Commercial Banking Corporation. Оттуда деньги сняли наличными и переведены в казино, где смешали с другими средствами и вывели за пределы страны.

Роль искусственного интеллекта в войнах и кибервойнах

Как можно применять ИИ в кибернетической и информационной войне?

Ожидается, что ИИ изменит как способы защиты от кибератак, так и методы их проведения.

Например, системы с ИИ и возможностями машинного обучения могут в автоматическом режиме искать уязвимости в компьютерных системах противника и одновременно обнаруживать слабые места в своих собственных. При нападении они могут одновременно защищаться и наносить ответные удары в автоматическом режиме.

Подобные разработки могут расширить масштабы кибератак, а также изменить их характер и привести к более серьезным последствиям, особенно для гражданского населения и инфраструктуры.

Информационная война уже давно стала частью конфликтов. Однако цифровое поле боя и системы с ИИ изменили способы распространения информации и создания дезинформации.

Как ИИ может применяться в вооруженных конфликтах?

Вооруженные силы масштабно инвестируют в системы ИИ. Уже есть примеры их применения на поле боя для информационного обеспечения военных операций или в составе различных систем вооружений. МККК выделил три области, в которых вооруженные силы разрабатывают ИИ для применения в ходе военных действий и которые вызывают серьезные вопросы с гуманитарной точки зрения:

- Интеграция ИИ в системы вооружений, в частности, в автономные системы вооружений;

- Применение ИИ в кибернетических и информационных операциях;

- Военные «системы поддержки процесса принятия решений», основанные на ИИ.

Наибольшее внимание при разработке ИИ в военных целях уделяется автономным системам вооружений. Например, высказываются опасения, что ИИ может применяться для непосредственного нанесения удара по людям или транспортным средствам.

Государствам важно сохранить эффективный контроль человека и учет его мнения в ходе применения систем ИИ, в том числе машинного обучения, для решения задач или поиска решений, которые могут иметь серьезные последствия для жизни людей.На войне нельзя перекладывать на машины и компьютерные программы соблюдение правовых обязательств и моральную ответственность.— Международный комитет красного креста

Как применяется ИИ для принятия обоснованных военных решений?

Система поддержки процесса принятия решений — это любой компьютерный инструмент для подготовки аналитических данных, необходимых для принятия военных решений, который может включать программное обеспечение на основе ИИ.

Например, система распознавания изображений на основе ИИ может применяться для распознавания военных объектов в ходе анализа видео с беспилотников и других потоков разведывательной информации, чтобы рекомендовать вооруженным силам цели для нанесения ударов.

Другими словами, эти системы ИИ могут поставлять данные для принятия решений о том, на кого или на что и когда нападать. Высказывались даже тревожащие предположения о том, что системы на основе ИИ можно применять для принятия решений о применении ядерного оружия.

Разновидности кибертерроризма

Атаки APT

Атаки с усовершенствованными постоянными угрозами (Advanced Persistent Threat, APT) осуществляют доступ к сети, используя сложные методы вторжения. Попав в систему, кибертеррористы стремятся украсть данные, сохраняя невидимость. Чаще всего APT-атаки направлены на организации, обладающие ценной информацией, включая национальную оборону, промышленность и финансовый сектор.

Вирусное ПО

Для атак на военные системы, транспортные и электроэнергетические сети, а также на критически важную инфраструктуру используются вредоносные программы, компьютерные черви и вирусы.

Атаки DoS

Атаки типа "отказ в обслуживании" (Denial of Service, DoS) направлены на отключение машин или сетей, лишая пользователей доступа. В ходе атак DoS целью является перегрузка трафиком или использование информации, вызывающей сбой в работе системы. Эти атаки лишают авторизованных пользователей доступа к определенным компьютерным системам и устройствам.

Взломы

взлом предполагает получение несанкционированного доступа с целью сбора конфиденциальных данных организаций, правительств и коммерческих предприятий.

Программы-вымогатели

Программы-вымогатели шифруют данные и системы жертвы, требуя выплату выкупа. Некоторые атаки программ-вымогателей также могут привести к утечке данных.

Фишинг

Фишинг — это попытка получения конфиденциальной информации (логины, пароли или данные кредитных карт) путем подделывания электронных писем от доверенных источников.

Спуфинг

Спуфинг — это кибератака, при которой мошенник выдает себя за надежный источник с целью получения доступа к важным данным или информации. Основная цель спуфинга — получение доступа к личной информации, кража средств, обход сетевого контроля и распространение вредоносных программ.

Совет

Чтобы защититься от спуфинга:Не отвечайте на сообщения, в которых вас просят прислать свои персональные или учетные данные. Никакая надежная организация не будет запрашивать такую информацию по электронной почте или другими не защищенными способами.Внимательно проверяйте адрес отправителя и ссылки в сообщениях. Они могут быть подделаны, чтобы выглядеть как настоящие, но вести на мошеннические сайты. Если вы сомневаетесь в подлинности сообщения, свяжитесь с отправителем по другому каналу, например, по телефону или через официальный сайт.

Используйте защищенное соединение (HTTPS) при посещении сайтов, на которых вы вводите свои данные или совершаете платежи. Это поможет предотвратить перехват вашей информации злоумышленниками. Также проверяйте, что в адресной строке браузера есть зеленый замок и имя домена соответствует ожидаемому.

Примеры кибертерроризма

Зачастую основными мишенями становятся защищенные правительственные сети.

Примеры кибертерроризма включают:

- Массовые сбои на веб-сайтах. Цель преступников заключается в нарушении функционирования множества ресурсов или блокировке доступа к веб-сайтам с информацией, считаемой нежелательной хакерами.

- Неавторизованный доступ. Злоумышленники стремятся вмешиваться в работу коммуникаций, регулирующих военные технологии или другие критически важные системы.

- Кибершпионаж. Государства часто проводят кибершпионаж или оказывают ему поддержку, осуществляя слежку за конкурирующими странами и добывая информацию о военных планах оппонента.

- Воздействие на работу инфраструктуры. Киберпреступники стремятся причинить ущерб городам, нарушить функционирование систем здравоохранения, угрожать общественной безопасности или вызвать панику. Объектами могут быть нефтеперерабатывающие заводы, трубопроводы или водоочистные сооружения.

Самые известные кибертеррористические акты

Центр стратегических и международных исследований (CSIS) составил список самых значимых кибератак с 2006 года. Некоторые из них являются актами кибертерроризма:

- 15 июля 2022 года 4 группировки иранских правительственных хакеров провели разрушительную атаку на государственные онлайн-сервисы и правительственные веб-сайты Албании, выведя их из строя. После этой кибератаки Албания разорвала дипломатические отношения с Ираном.

- 10 сентября 2022 года в результате кибератаки работа полиции Албании оказалась существенно замедлена. Чиновники были вынуждены составлять всю документацию вручную. Осложнилась и проверка прибывающих на границе для полицейских, потерявших доступ к базе данных лиц, объявленных в розыск.

- Северо-Западный политехнический университет в Китае стал объектом множества кибератак в сентябре, ответственность за которые Китай возложил на АНБ США. Власти утверждают, что АНБ взломало сети цифровой связи и украло пользовательские данные.

Защита от кибертерроризма

До недавнего времени основными целями кибертерроризма были госучреждения. Сейчас ситуация поменялась и теперь целью стал бизнес. Поэтому компании и другие организации должны гарантировать, что каждое IoT-устройство защищено и недоступно через открытые сети.

Для обеспечения безопасности организаций следует:

- регулярно создавать резервные копии систем;

- проводить постоянный мониторинг сетей;

- устанавливать брандмауэры;

- использовать антивирусное программное обеспечение и средства защиты;

- внедрять двухфакторную или многофакторную аутентификацию;

- ограничивать доступ к конфиденциальным и важным данным.

В рамках улучшения кибербезопасности в США был создан альянс National Cyber Security Alliance с целью повышения осведомленности граждан о кибербезопасности. Этот союз предлагает обучение сотрудников процедурам безопасности, а также методам выявления вредоносного программного обеспечения и кибератак.

Причины кибертерроризма

Кибератаки могут иметь самые разные мотивы, но большинство из них носят финансовый характер. Однако, как показывает практика, хакеры становятся более политически мотивированными.

В чем разница между кибервойной и кибертерроризмом?

Кибервойна представляет собой форму информационной войны, ограниченной пространством интернета. В отличие от нее, кибертерроризм характеризуется массовым воздействием и нанесением ущерба всем, кто оказался под влиянием злоумышленников.

Как кибератаки влияют на общество

Кибератаки могут вызывать отключение электроэнергии, сбои оборудования и раскрытие конфиденциальной информации о национальной безопасности. Эти события могут привести к краже секретной информации, выведению из строя IT-систем, телефонных и компьютерных сетей, а также блокировке доступа к данным.

Как кибертерроризм может повлиять на физическую инфраструктуру

Злоумышленники стремятся повредить или нарушить работу критической инфраструктуры, обеспечивающей основные услуги, особенно в сферах правительства и финансов. Атаки на IT-системы, управляющие физическими процессами, могут привести к ущербу физической инфраструктуре, даже не требуя физического доступа к объекту атаки. Это угрожает частным предприятиям и национальной безопасности, подчеркивая важность совместного воздействия правительства и бизнес-сектора для эффективной защиты систем.

Заключение

Не стоит не связывать терроризм в цифровом мире с терроризмом в реальном мире. Будет правильней рассматривать кибертерроризм как операционную стратегию, направленную на достижение определенного психологического результата. Несмотря на количество информации и политику в области кибертерроризма, эта деятельность находится «на старте» и только начинает расширяться.