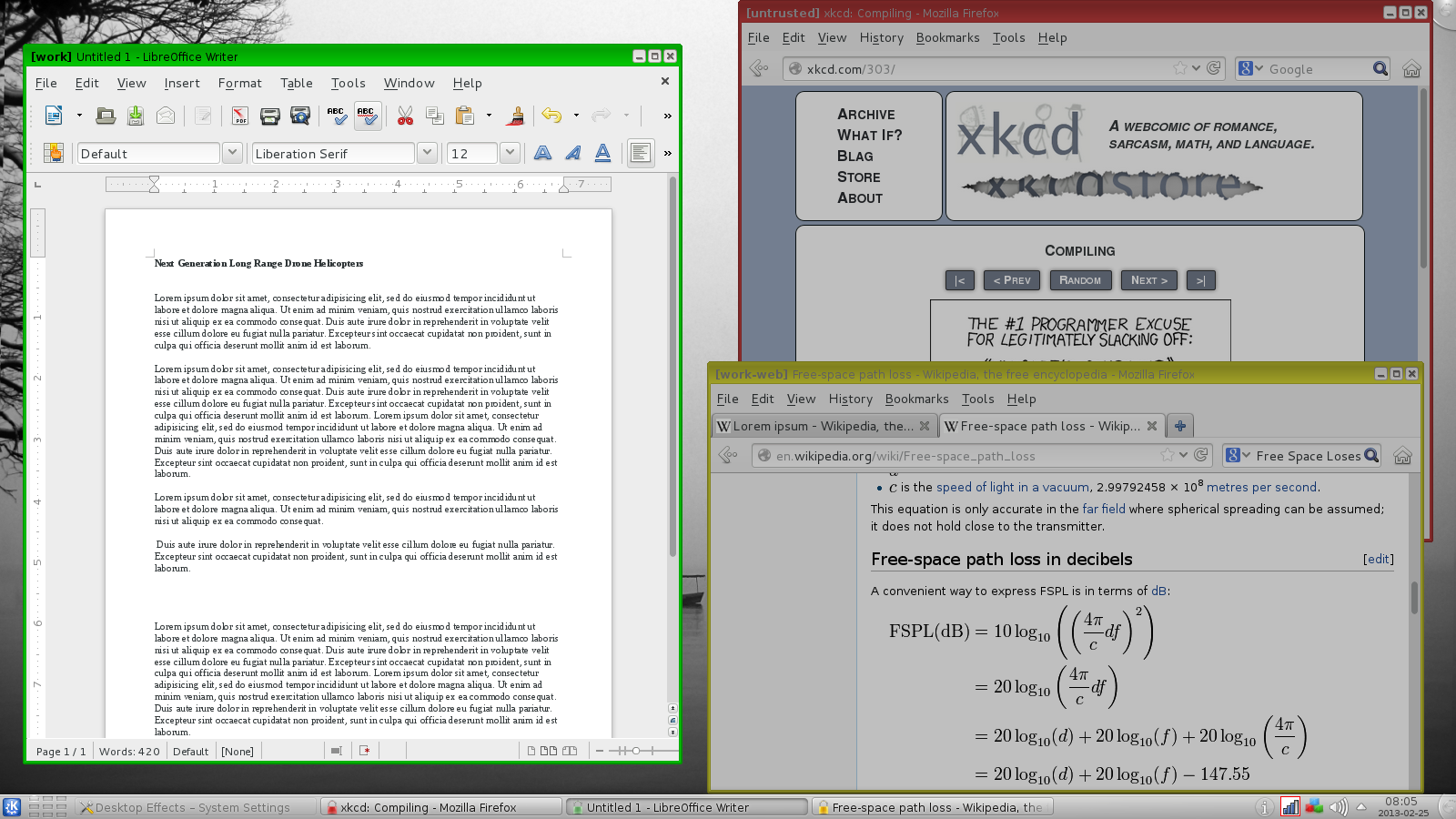

Вы, наверное, не раз читали новости про уязвимости, например в офисных пакетах, когда открытие документа ведет к получению злоумышленниками доступа ко всему компьютеру и всем документам, или уязвимостях в браузерах, когда открытие вредоносного сайта открывает хакеру доступ к устройству жертвы.

Здесь нет уголков безопасности, так ломаются macOS, Linux, Windows, iOS, Android, каждый год обнаруживаются десятки подобных угроз. Незадолго до написания этой статьи критическая уязвимость была обнаружена в Libre Office, более безопасном, как принято считать, аналоге Microsoft Office с открытым исходным кодом.

У каждого из нас есть ценные данные, которые мы хотим защитить. Это могут быть наброски докторской диссертации, доступ к администраторской панели проекта или интимные переписки, и наверняка вас посещала мысль, что неплохо как-то изолировать значимую информацию от потенциально опасной активности.

Хорошим вариантом будет завести несколько устройств: на одном использовать браузер, на другом работать с документами, на третьем хранить файлы и так далее. Это называется аппаратной изоляцией, и, как вы понимаете, это хорошо лишь в теории и малоприменимо на практике.

А можно ли программно изолировать запущенные процессы? Можно, но это требует немалых навыков работы с так называемыми контейнерами и будет сложно среднестатистическому пользователю. Однако есть готовое решение – операционная система на основе Linux с открытым исходным кодом, где в основу заложена изоляция процессов. Называется она Qubes OS.

Мы уже рассказывали вам про виртуальные машины, что это эффективный механизм для открытия файлов и ссылок и что даже если файл или ссылка окажутся вредоносными, у основной системы не возникнет никаких проблем, так как вредоносное программное обеспечение не уйдет за пределы виртуальной машины (хотя и здесь могут быть исключения).

Qubes OS – такая операционная система, где вы можете для каждого процесса или групп процессов создавать виртуальную среду. Представьте: вы работаете с банками и для этого у вас создана виртуальная машина, а с другой виртуальной машины вы посещаете сайты сомнительного содержания. Даже если на второй машине вы «поймаете» вредоносное ПО, оно не сможет выбраться за пределы данной виртуальной машины и никогда не доберется до виртуальной машины с банковскими сайтами и приложениями.

Или возьмем для примера почту, куда вам приходят различные документы. Для обычных пользователей открытие файла несет большой риск, ведь заражение через почту до сих пор остается одним из самых популярных и эффективных инструментов адресной атаки как на компании, так и на частных лиц. Надежно изолируйте почту, и проблема будет решена.

У пользователей Qubes OS для почты имеется отдельная виртуальная система, за рамки которой вредоносное ПО выбраться не сумеет. По крайней мере на практике, так как в теории всегда будет вероятность уязвимостей в самой Qubes OS.

Обмен данными между системами происходит через специальный защищенный буфер обмена, что тоже плюсик к безопасности Qubes OS, я уже не говорю про интегрированную песочницу, позволяющую в пару кликов открывать любой файл в изолированной среде.

При этом Qubes OS не сложна в использовании, в ином случае я не стал бы вас знакомить с ней. Сложными ее делают инструкции, которые выложены на некоторых сайтах, не читайте их. В основном они написаны людьми, свободно работающими с командной строкой, для таких же людей.

Почему Qubes OS не попала в список основных систем курса? Поскольку проект еще во многом экспериментальный, какой-либо комплексный аудит решения еще не проводился. Хотя не могу скрыть свою симпатию к данной операционной системе.

В следующей главе о Qubes OS я предоставлю инструкцию по установке системы на внешний носитель информации и первичной настройке.